Qubes OS es una distribución basada en Fedora, de origen estadounidense y con un método muy particular de ejecutar aplicaciones de forma segura.

Qubes OS es una distro orientada a la seguridad y enfocada a ordenadores de escritorio. Para la ejecución de programas usa virtualización de forma que las aplicaciones se compartimentan y de esa forma se aíslan las unas de las otras. Además, gracias al uso de la virtualización no solo es posible ejecutar programa para Linux sino también para Windows.

Desde el punto de vista de la seguridad, los desarrolladores argumentan que el clásico esquema antivirus-cortafuegos cada vez ofrece menos protección debido a la sofisticación del malware. Además, estos programas sólo protegen cuando son capaces de detectar la amenaza, lo que significa descubrirla, crear el «antídoto» y enviar una actualización. Mientra eso ocurre, el sistema se encuentra completamente desprotegido ante tal amenaza.

De esa forma, Qubes OS permite separar los distintos ámbitos de uso en máquinas virtuales aisladas entre sí. Con esta forma de ejecutar programas se consigue que un ataque a una de las máquinas virtuales no afecte al resto. Así, podemos visitar por ejemplo páginas web que necesitan ser usadas con total seguridad (como por ejemplo la gestión de cuentas bancarias) sin miedo a que haya malware monitorizando la actividad, descubriendo contraseñas, etc.

Para conseguir ese nivel de aislamiento, no se usa cualquier máquina virtual ya que no todas cumplen los requisitos de seguridad. Existen programas como VirtualBox o VMWare a los que se conoce como máquinas virtuales de Tipo 2 o hipervisores hospedados. El uso de estas máquinas virtuales está muy extendido porque están diseñados para ser fáciles de usar y funcionan sobre la mayoría de sistemas operativos. Sin embargo, las máquinas virtuales de Tipo 2 se ejecutan sobre un sistema operativo anfitrión, lo que significa que en realidad son tan seguras como lo es el sistema operativo sobre el que se ejecutan. Si la seguridad de este se ve comprometida, todas las máquinas virtuales en ejecución también se verán comprometidas por ese agujero de seguridad.

En el caso de Qubes OS, se emplea una máquina virtual de Tipo 1 o «bare metal» (o sobre metal desnudo), lo que significa que se comunica directamente con el hardware sin pasar por un sistema operativo. Así, una ataque a cualquiera de la máquinas sólo afecta a la máquina atacada y no al resto.

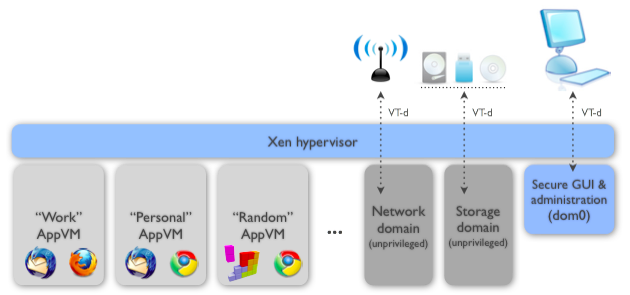

La ejecución de aplicaciones se realiza sobre el hipervisor Xen. La actualización del software se realiza a través de plantillas que se aplican a todas las máquinas virtuales. La presentación de las ventanas se produce como si se estuvieran ejecutando en la máquina física local, de forma totalmente transparente.

Como se puede ver en la imagen, cada ventana tiene un color diferente, lo que significa que el programa en cuestión se está ejecutando en una máquina virtual diferente del resto. Si una de las aplicaciones realiza operaciones no deseadas, estas no afectaran al resto de programas.

Al ser una máquina virtual, sobre Qubes OS en teoría se podrían ejecutar programas para cualquier sistema operativo X86 como Windows. En esta imagen se ve una instancia de Microsoft Office y una ventana de navegación de archivos. Estos programa aparecen como tres ventanas más de Qubes OS sin distinción del resto desde el punto de vista práctico. Una vez más, lo que ocurra en las ventanas de un color determinado, no afecta a las ventanas de otro color.

Hace unos días apareció Qubes OS 3.0 que viene con algunas cosas nuevas:

· Existe la posibilidad de usar HAL (Hypervisor Abstraction Layer) basado en la biblioteca libvirt. De momento, la distro sigue usando Xen como hipervisor.

· De Xen se ha incluido la versión 4.4 que viene con nuevas características de las cuales, la más relevante es que incluye la bibliteca libxl bastante más pulida que en la versión anterior.

· Qrexec 3 (un framework para comunicar varias máquinas virtuales) ha mejorado sustancialmente el rendimiento usando conexiones directas entre máquinas y empleando buffers de mayor tamaño.

· Ahora se da soporte a plantillas para Debian.

· Se incluyen plantillas para Whonix, una distro enfocada en la seguridad.

Para conocer todos los detalles de Qubes OS 3.0, puedes visitar el anuncio de la versión. La distribución se ofrece en una imagen iso compilada para ordenadores de 64 bits que se puede descargar desde el servidor FTP del proyecto.

y como instalo programas windows en esta distro?

Para usar programas de Windows en Qubes OS, tienes que usar la plantilla para programas Windows. Échale un vistazo a la documentación: https://www.qubes-os.org/doc/windows-appvms/

Antes de instalar programas en una máquina virtual, tienes que instalar Windows. Para crear una máquina virtual con Windows, puedes seguir estos pasos: https://www.qubes-os.org/doc/hvm-create/

[root@work user]# qvm-create win7 –cdrom=/dev/cdrom bash: qvm-create: command not found…

que me sugieres?