![]()

Esta guía para montar un servidor en Debian 9 Stretch junto a las imágenes con marca de agua de DPLinux.net o Hardlimit.com están bajo una licencia de Creative Commons Reconocimiento-NoComercial-CompartirIgual 3.0 Unported.

This page is available in English.

Alejandro Cobo López (cc) 2015-2017

Rev. 1.5 (20170901)

Puedes preguntar tus dudas y dejar tus comentarios en nuestro foro.

NOTA 1: Cada sección está dividida en dos categorías: procedimiento/resumen y explicación. Si lo único que necesitas es un recordatorio y/o copiar&pegar las lineas en la consola para realizar una configuración rápidamente, puedes seguir los pasos del procedimiento ordenadamente. Si por el contrario no estás familiarizado con el proceso, necesitas conocer el significado de algún paso o parámetro o simplemente te interesa saber exactamente qué estas haciendo, puedes leerte la explicación.

NOTA 2: Cada sección es independiente del resto. Si es necesario realizar alguna operación extra, se remitirá a la sección donde se explica la misma.

NOTA 3: Los servicios sólo hay que instalarlos una vez. Si en varios aparatados se pide la instalación de algún servicio que ya ha sido instalado previamente, te puedes saltar ese paso.

Índice de contenido

1. Instalación de Debian

1.1. ¿32 o 64 bits?

Resumen

Explicación

1.2. Edición de Debian

Resumen

Explicación

1.3. Proceso de instalación

Resumen

Explicación

2. Conceptos elementales

2.1. Copiar y pegar en la consola

2.2. Operaciones con el editor de texto Nano

2.3. Entrar como root y salir de root

2.4. Archivos de configuración y secciones

2.5. Redirección de puertos en el router

2.6. Propietarios y permisos en archivos y carpetas

3. Configuraciones post-instalación

Resumen

Explicación

3.1. Configuración de la red

Procedimiento

Explicación

3.1. Actualización del sistema

Procedimiento

Explicación

3.2. Instalación de herramientas esenciales

4. Servicios web

4.1. Servidor web Apache

Procedimiento

Explicación

4.1.1. Limitando el número de procesos Apache

Procedimiento

Explicación

4.1.2. Servidores virtuales

Procedimiento

Explicación

4.1.3. Habilitar el archivo .htaccess

Procedimiento

Explicación

4.1.3.1. Bloquear el acceso a una página

4.1.3.2. Mover página de dirección

4.1.3.3. Habilitar caché del navegador

4.1.4. Protección anti ataques DoS

Procedimiento

Explicación

4.1.5. Página segura HTTPS con SSL-RSA

Procedimiento

Explicación

4.1.6. Proteger web con contraseña

Procedimiento

Explicación

4.1.7. Estadísticas de la web con AWStats

Procedimiento

Explicación

4.2. Sistema de gestión de base de datos MariaDB (MySQL)

Procedimiento

Explicación

4.2.1. Gestión desde la linea de comandos

Procedimiento

Explicación

4.2.2. Gestión con phpMyAdmin

Procedimiento

Explicación

4.3. PHP

Procedimiento

Explicación

4.3.1. Aumentar el límite de subida de archivos

Procedimiento

Explicación

5. Instalación de CMS

5.1. WordPress

Procedimiento

Explicación

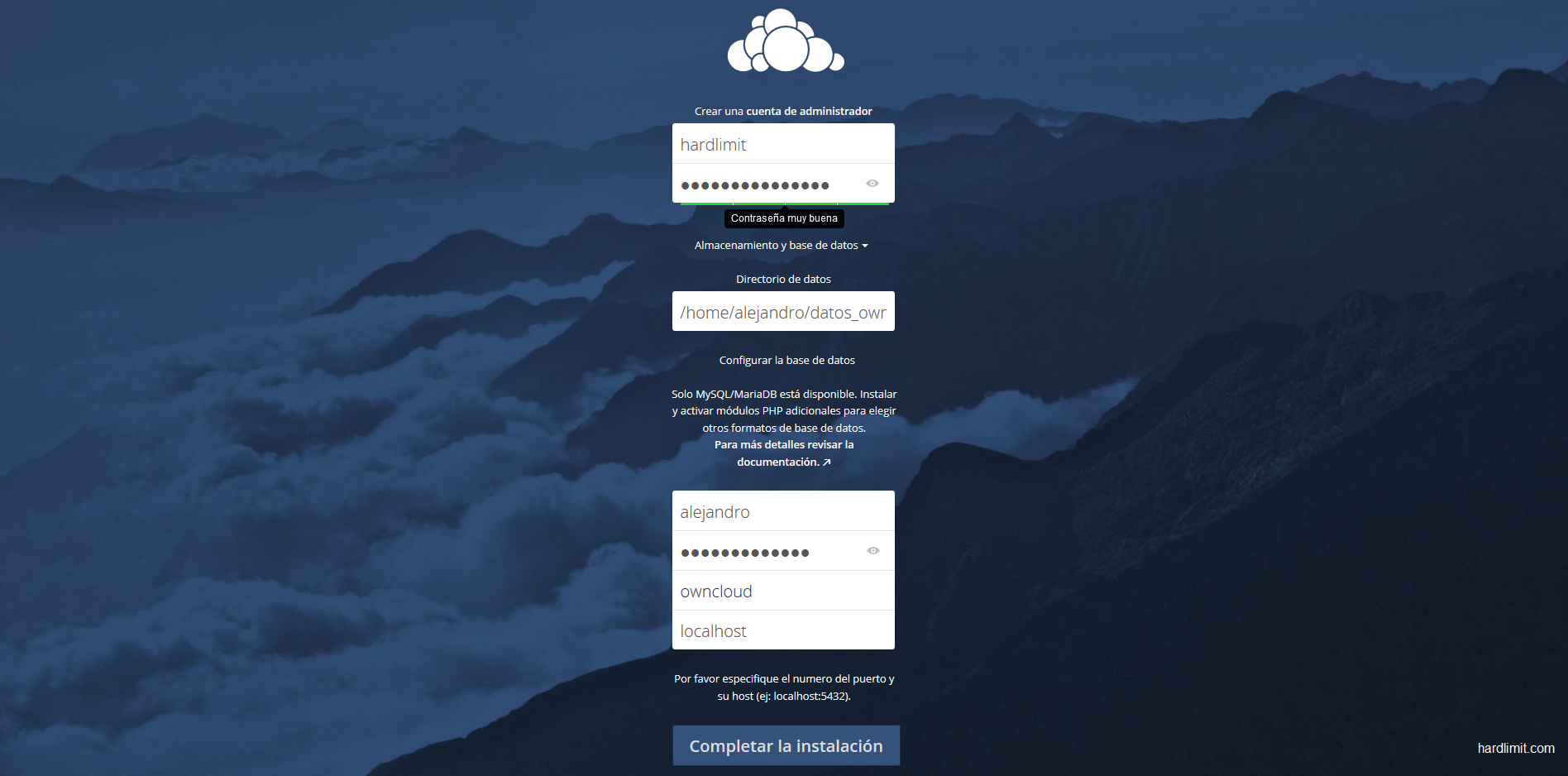

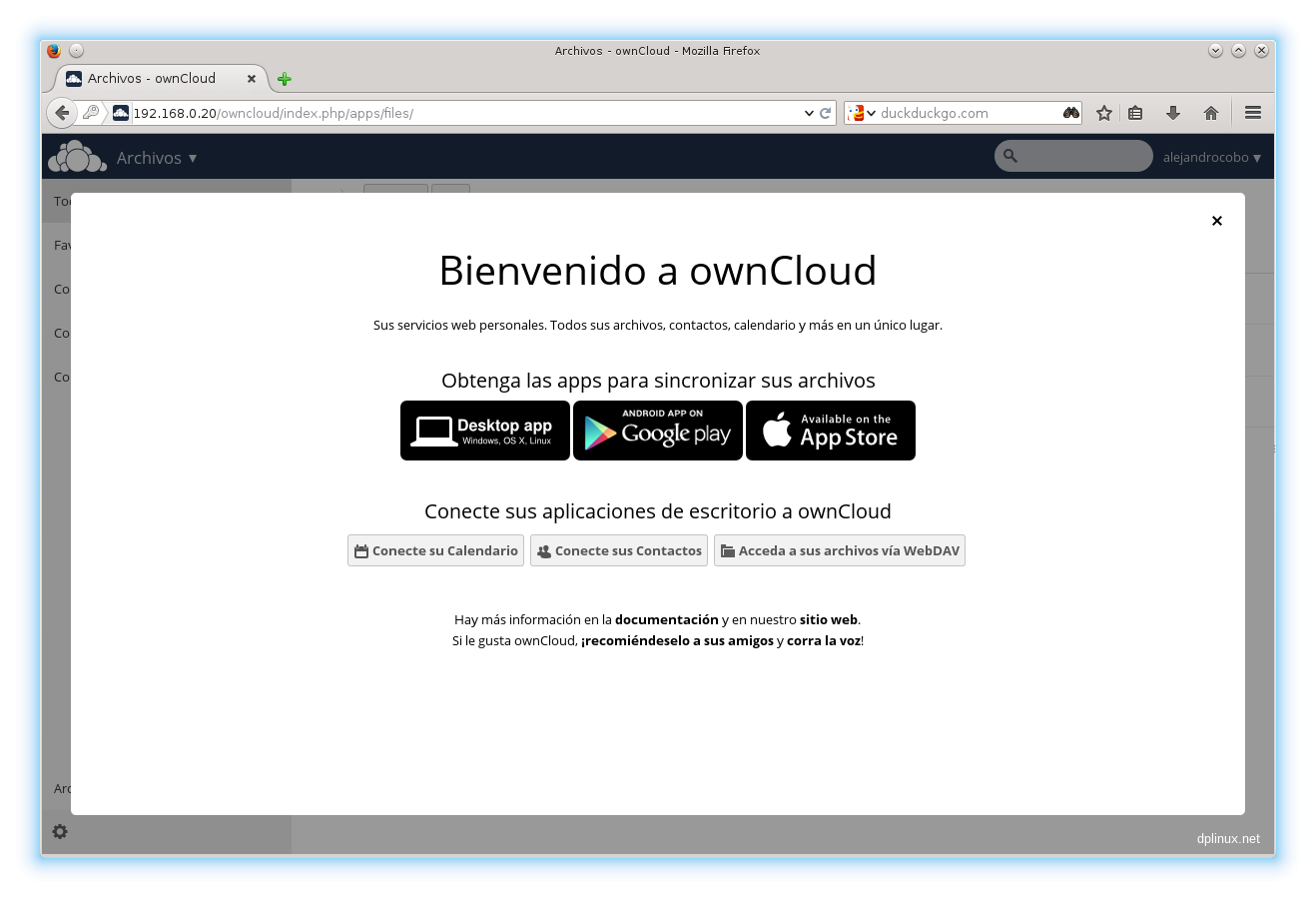

5.2. OwnCloud

Procedimiento

Explicación

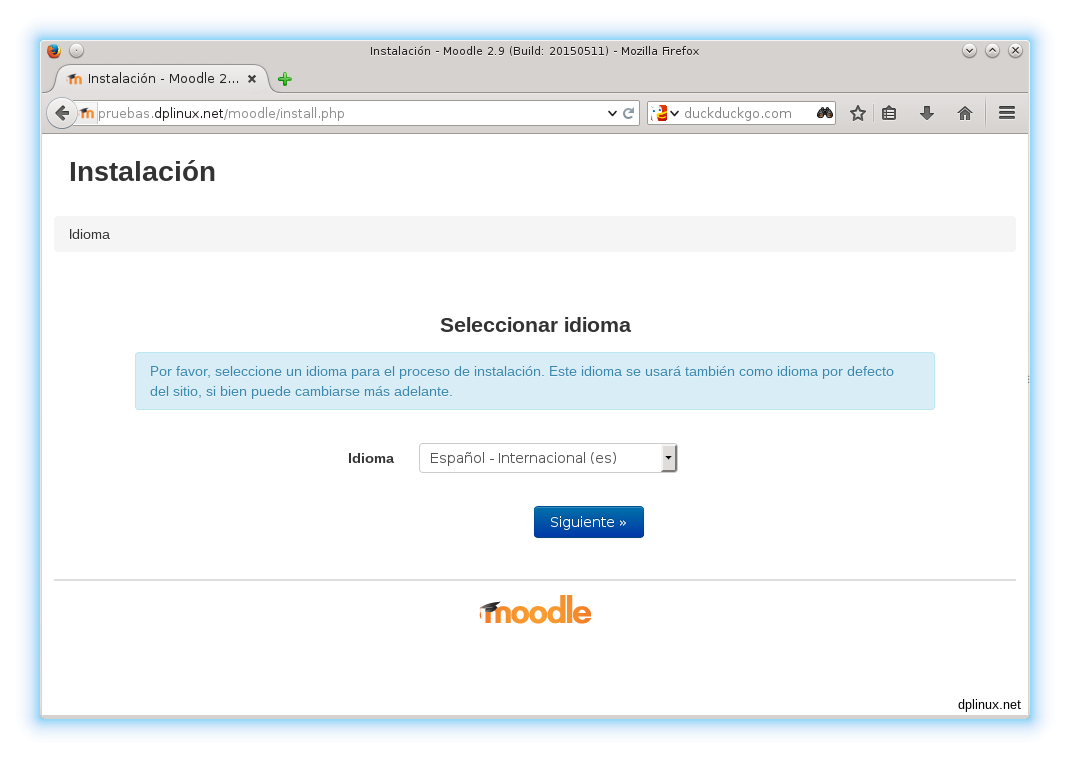

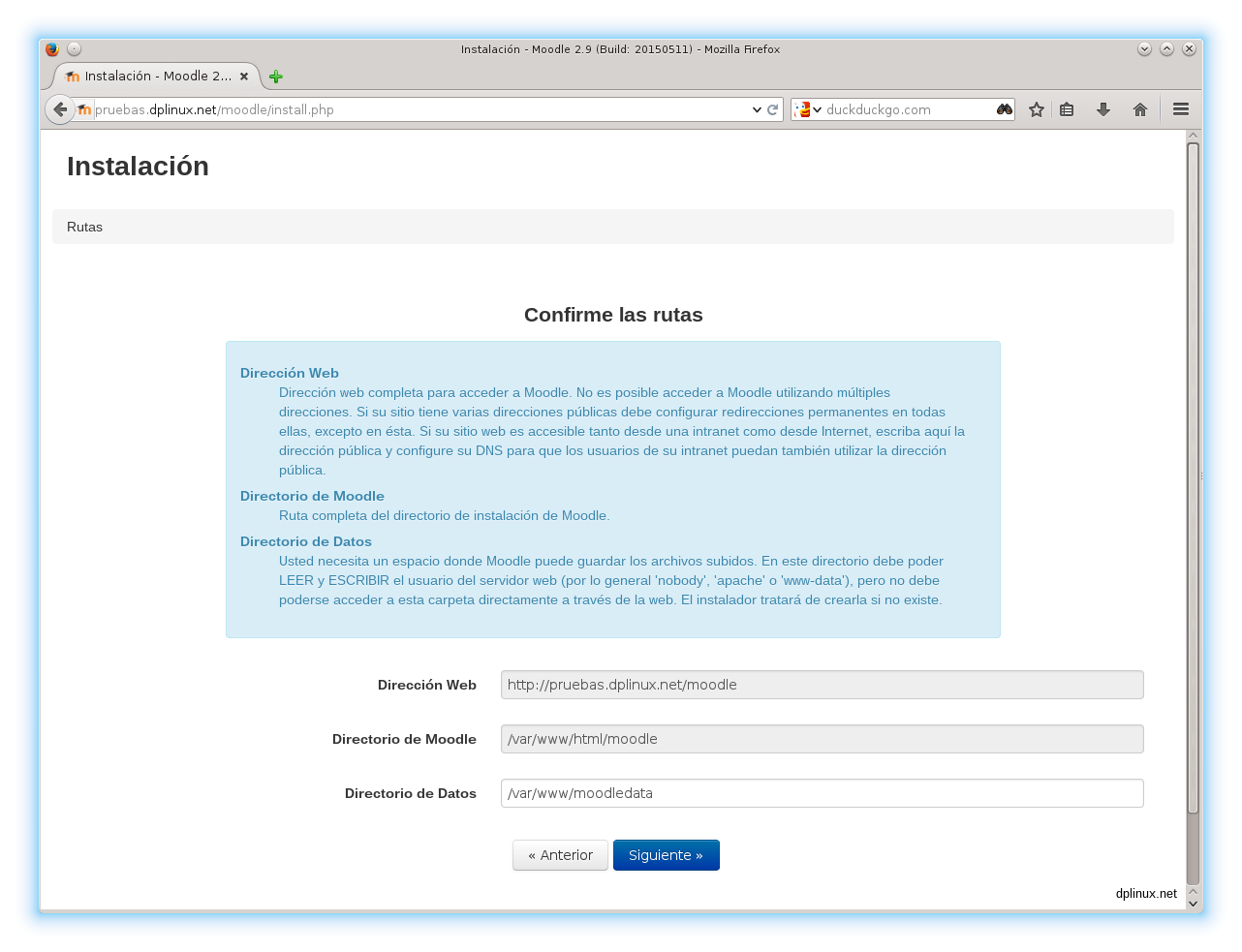

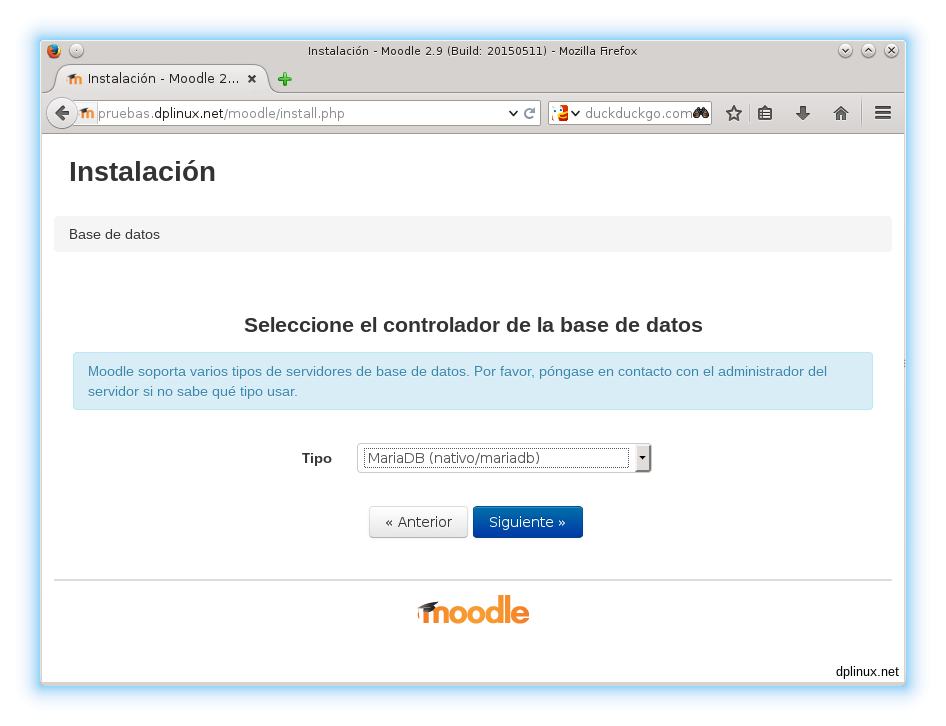

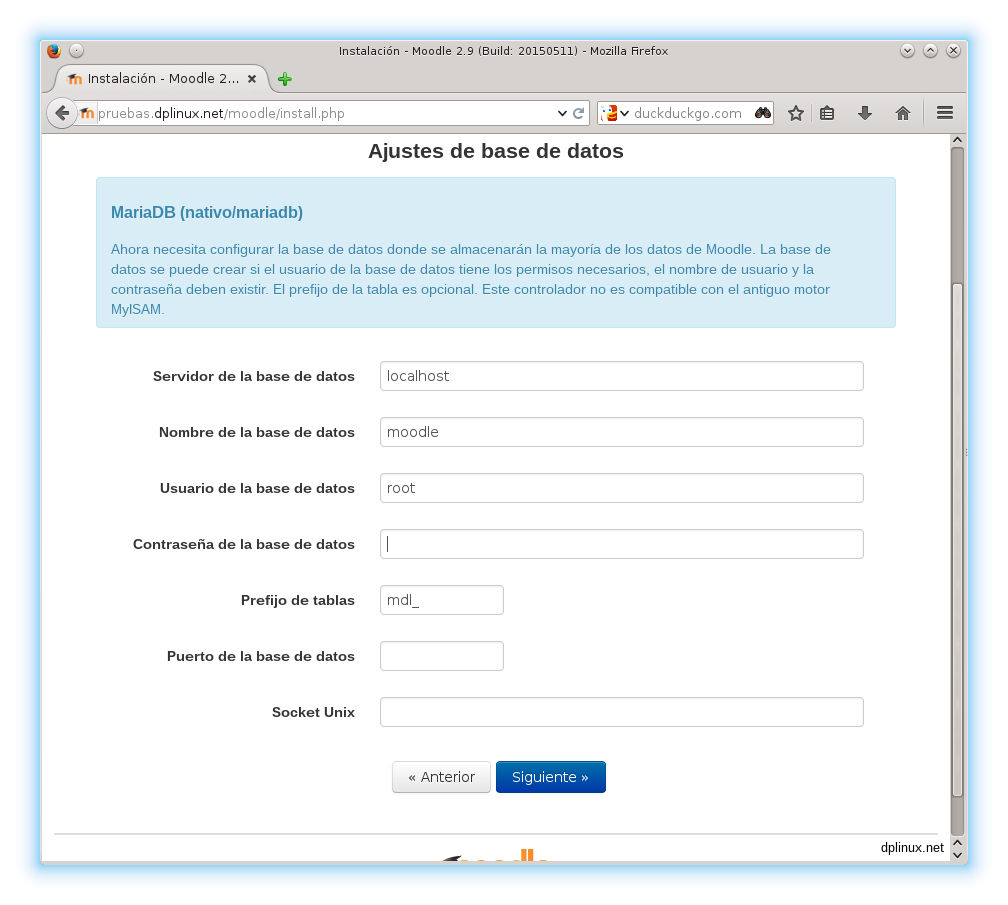

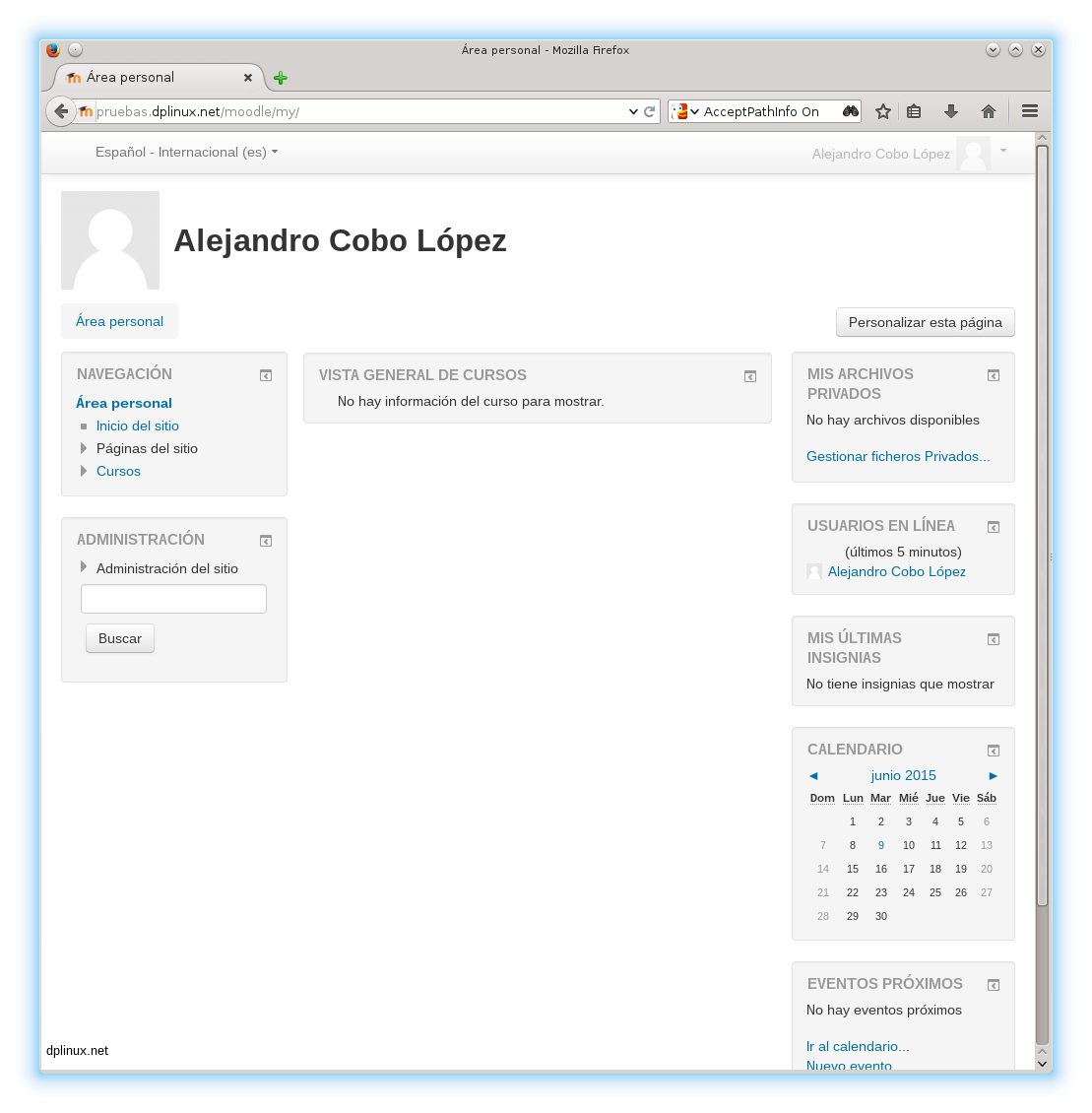

5.3. Moodle

Procedimiento

Explicación

6. Intercambio de archivos P2P

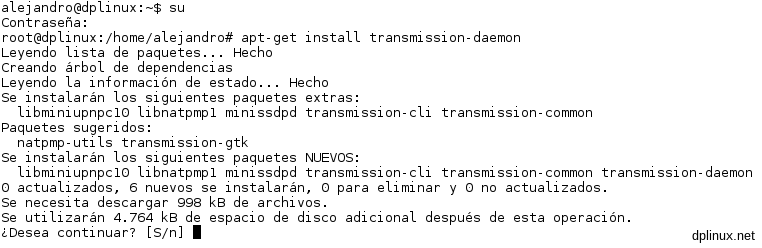

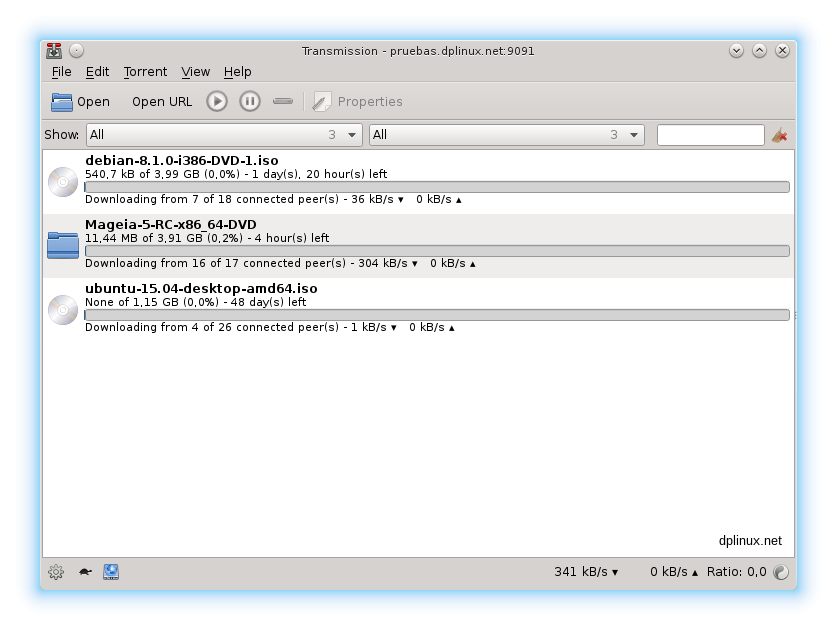

6.1. BitTorrent (Tansmission)

Procedimiento

Explicación

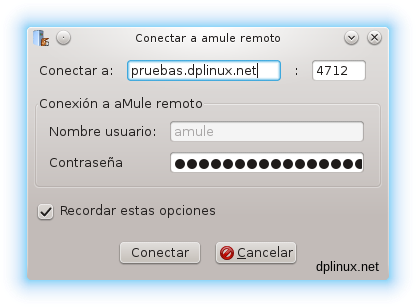

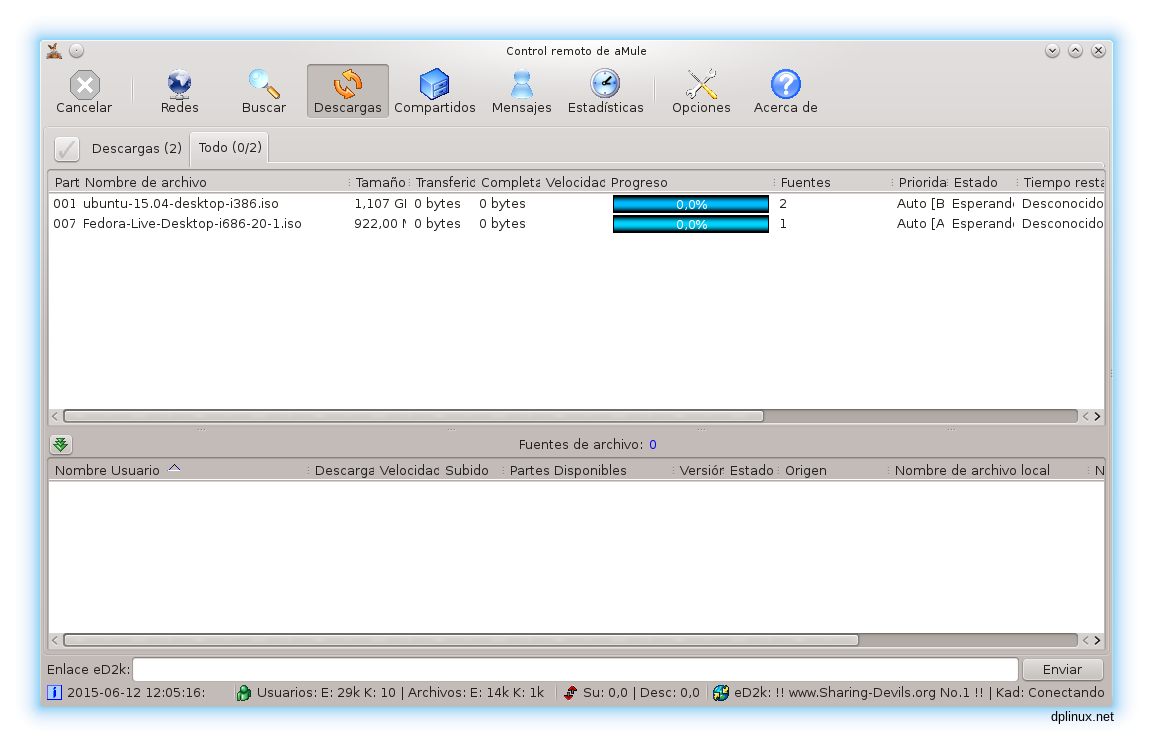

6.2. eDonkey2000 (aMule)

Procedimiento

Explicación

7. Otros servicios

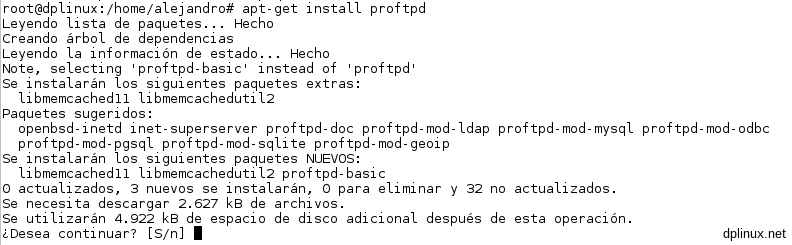

7.1. Servidor de transferencia de archivos FTP

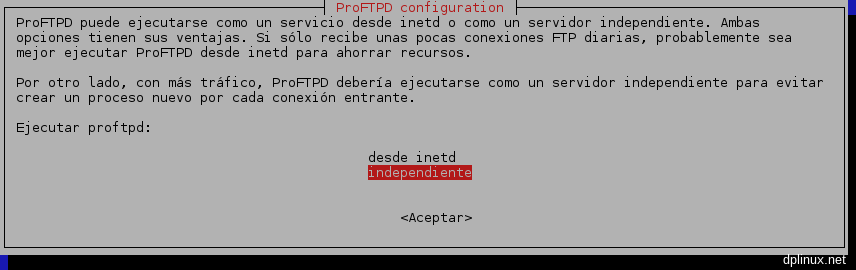

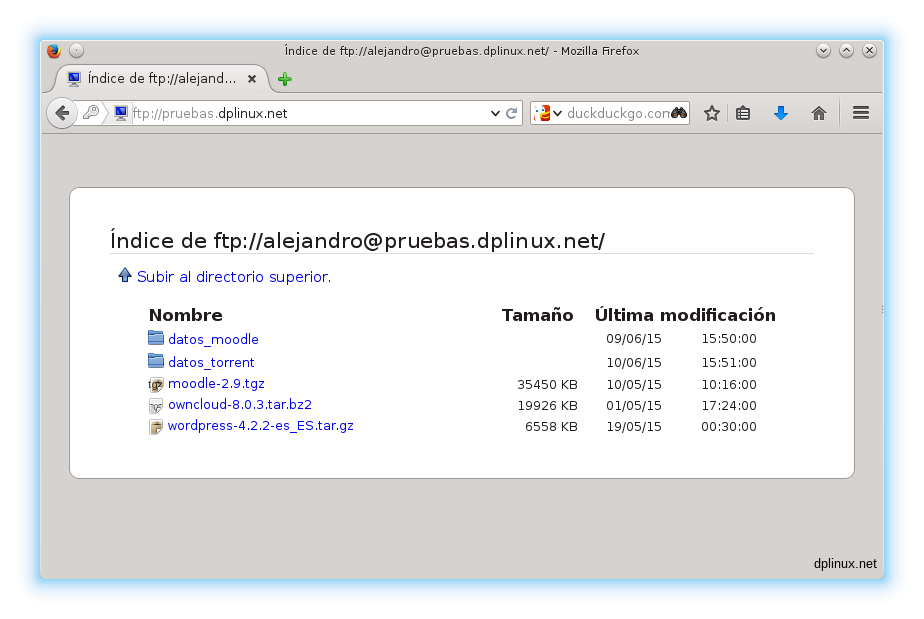

Procedimiento

Explicación

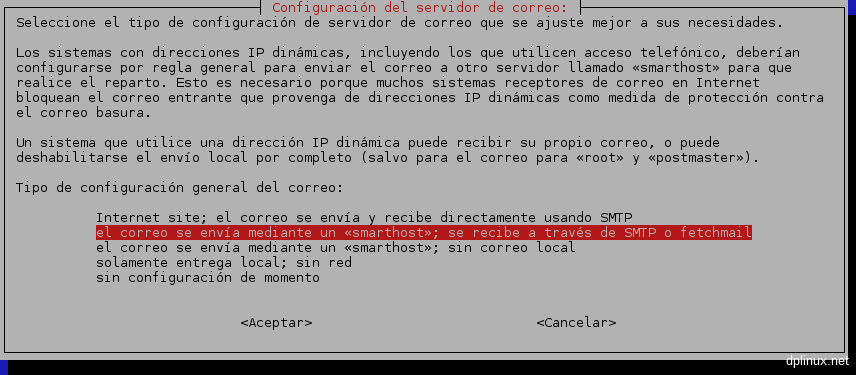

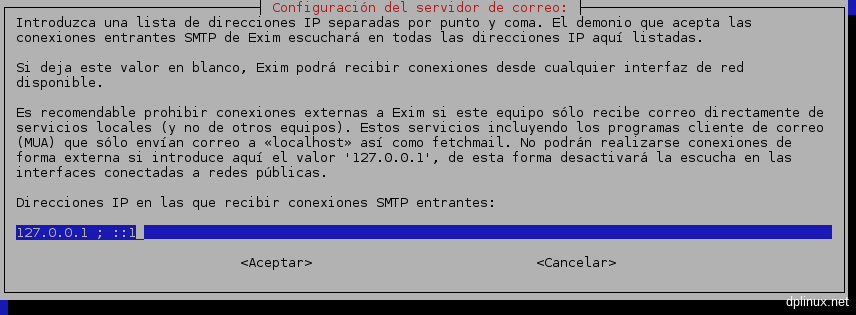

7.2. Intercambiador de correo

7.2.1. Enviar correo a través de una cuenta de Gmail

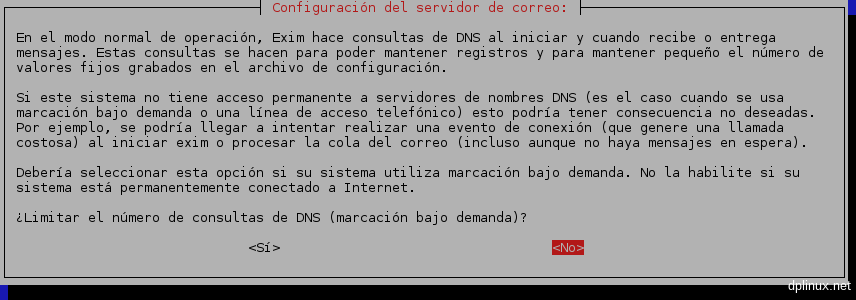

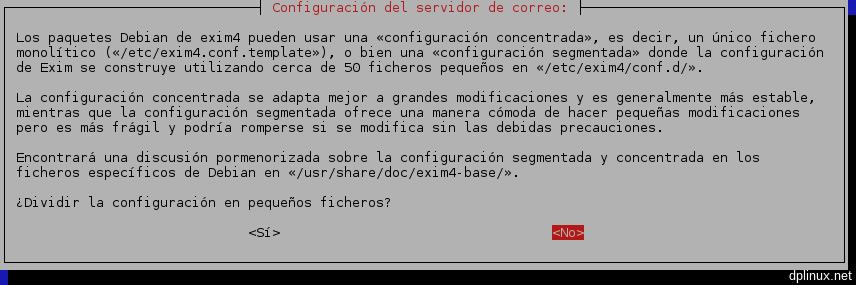

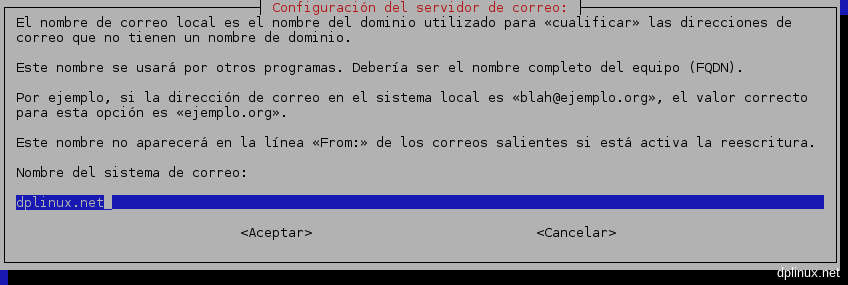

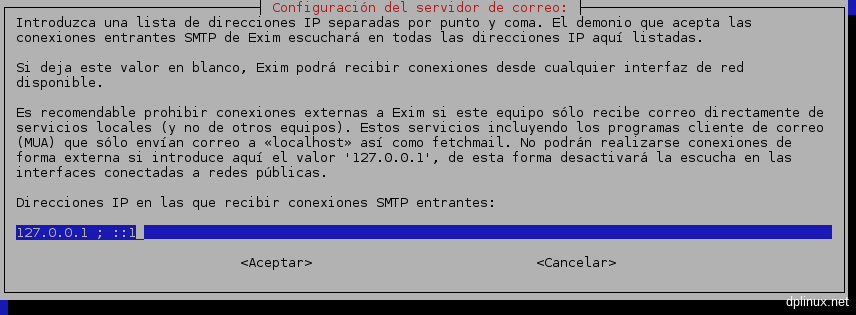

Procedimiento

Explicación

7.2.2. Enviar correo sin recurrir a Gmail

Procedimiento

Explicación

7.2.3. Envíar archivos adjuntos por correo desde la consola

Procedimiento

Explicación

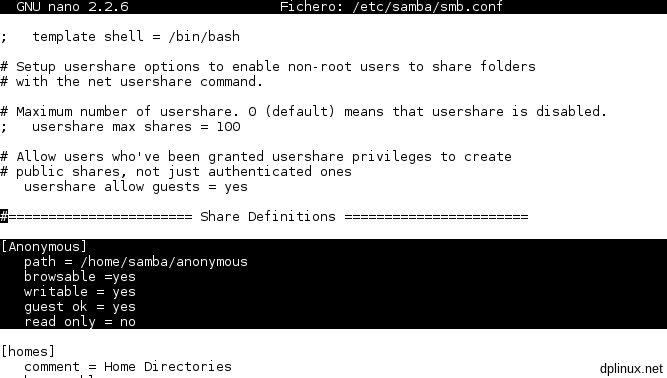

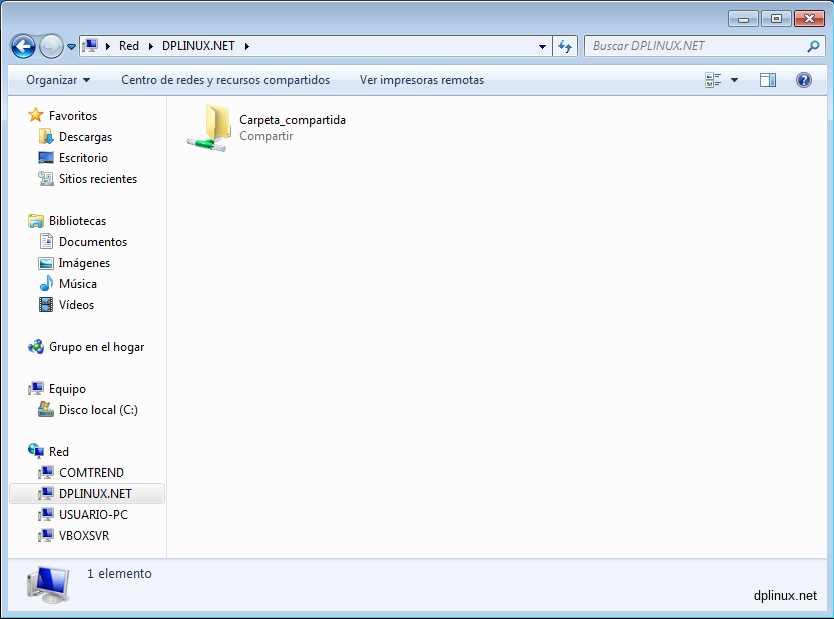

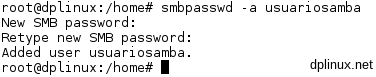

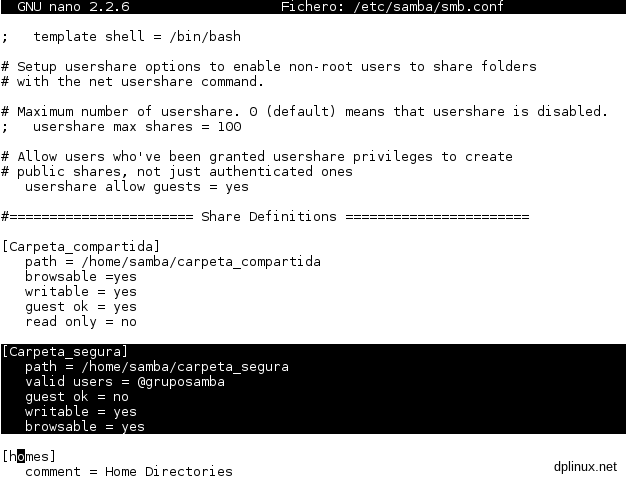

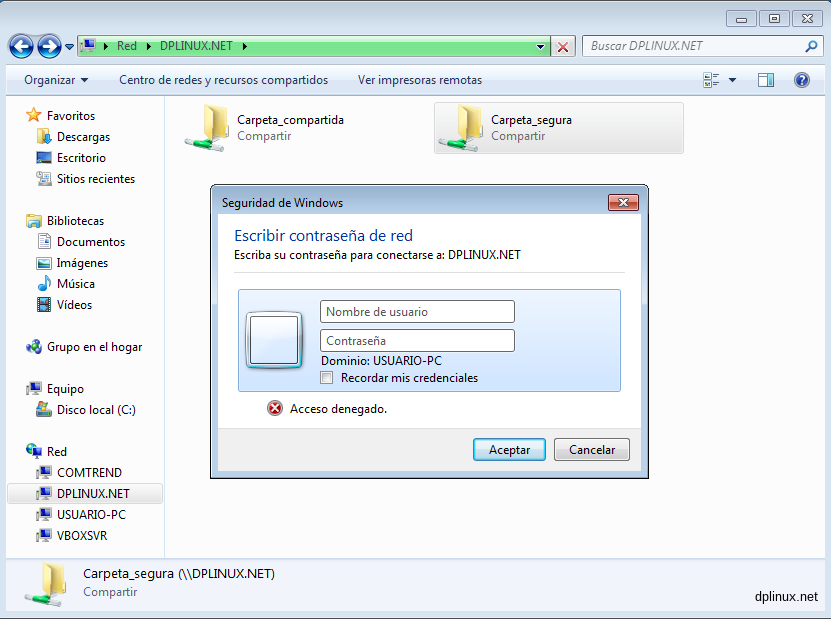

7.3. Servicio de compartición de archivos Samba (SMB)

Procedimiento

Explicación

7.3.1. Carpetas públicas (sin contraseña)

7.3.2. Carpeta privada (con contraseña)

8. Gestión y monitorización del servidor

8.1. Consola remota con SSH

8.1.1. Ejecución remota de programas gráficos

Procedimiento

Explicación

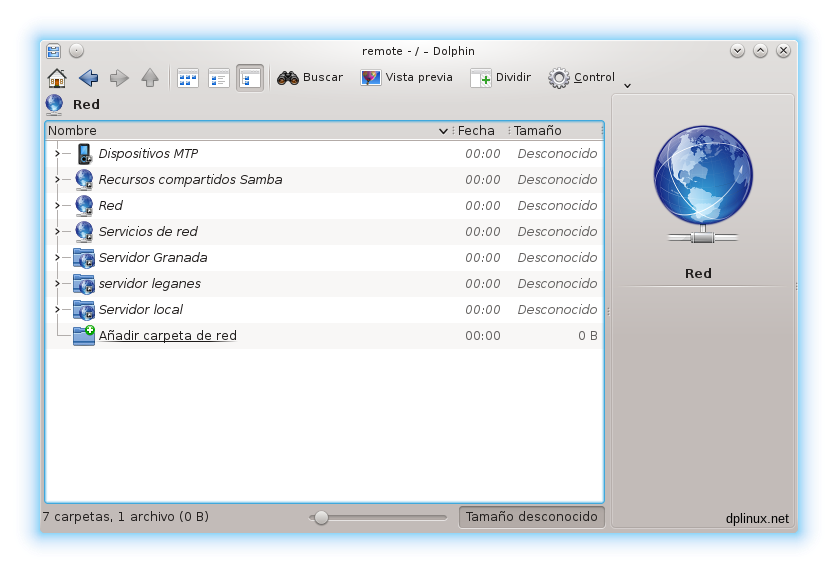

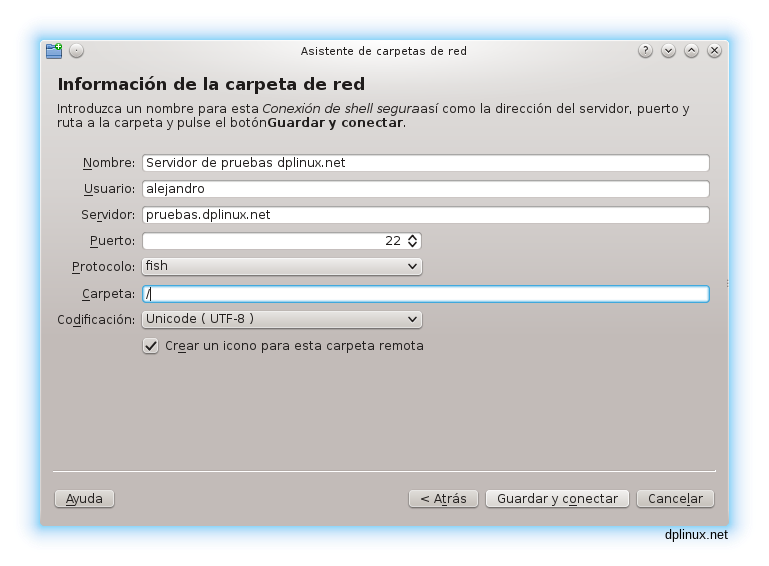

8.1.2. Gestión de archivos y carpetas con FISH

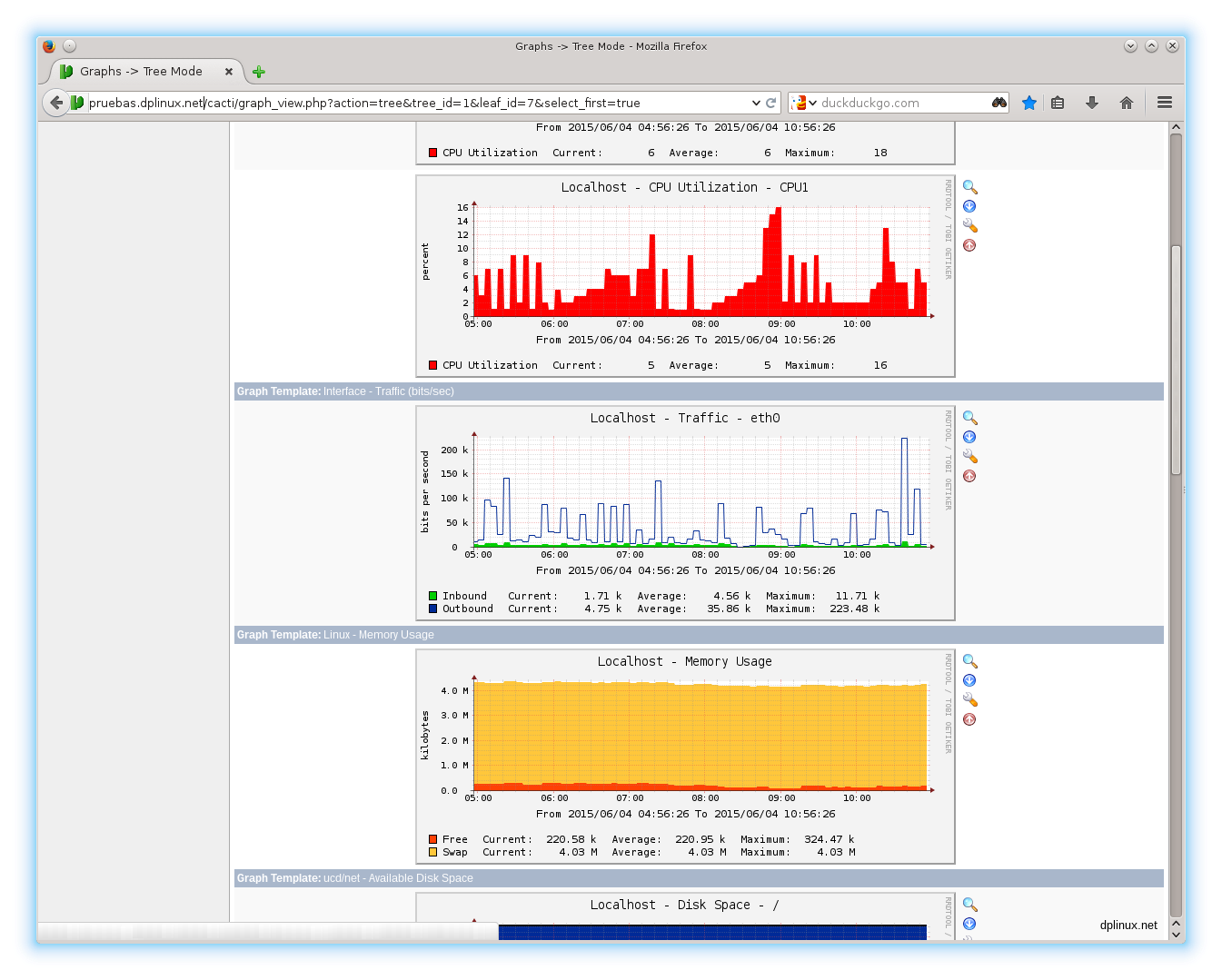

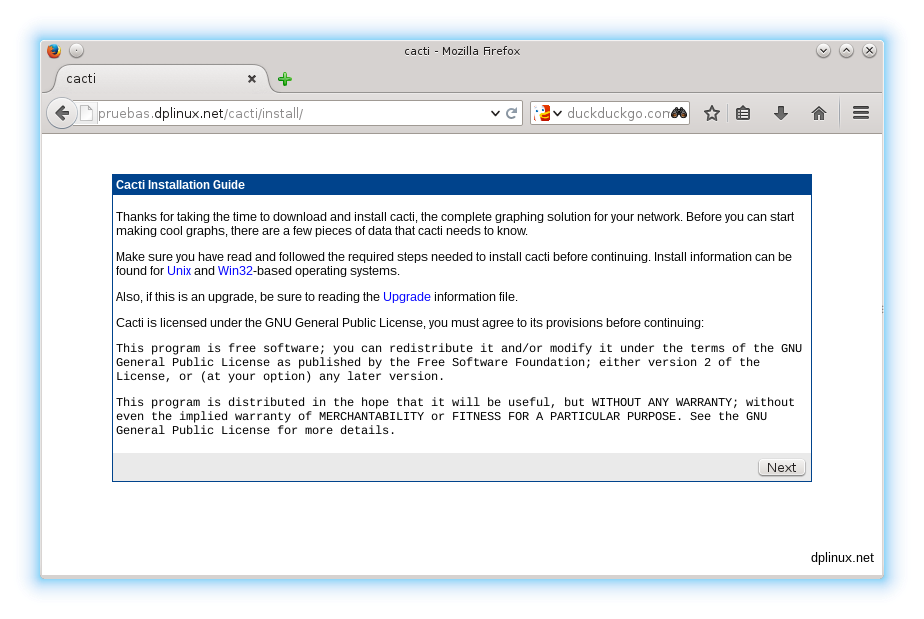

8.3. Monitorización con histórico (Cacti)

Procedimiento

Explicación

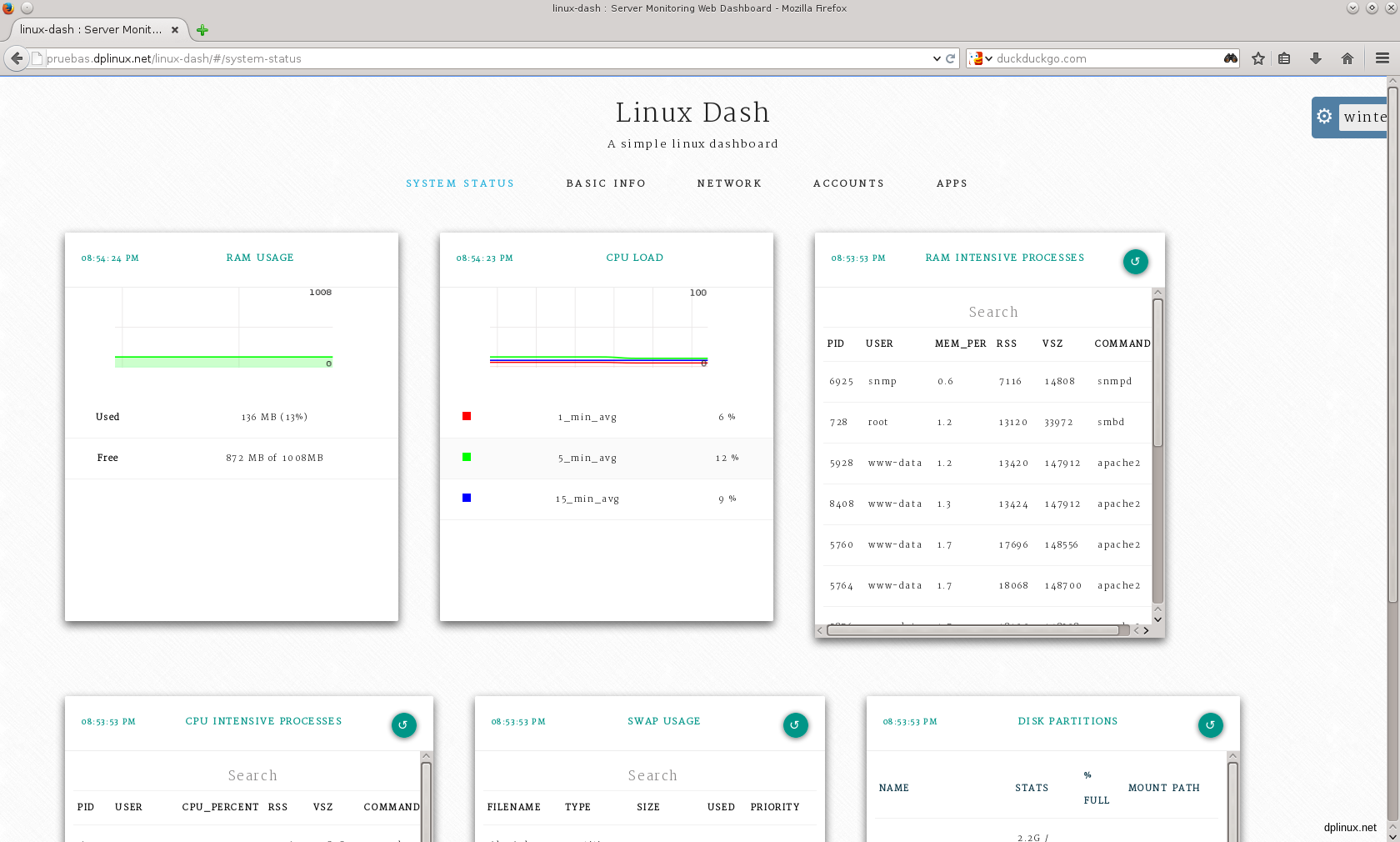

8.4. Monitorización en tiempo real (Linux-Dash)

Procedimiento

Explicación

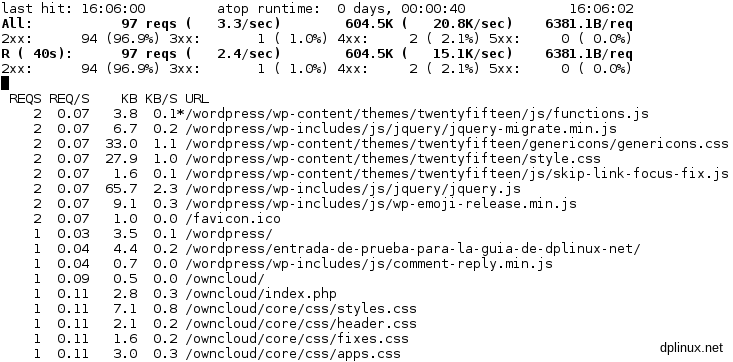

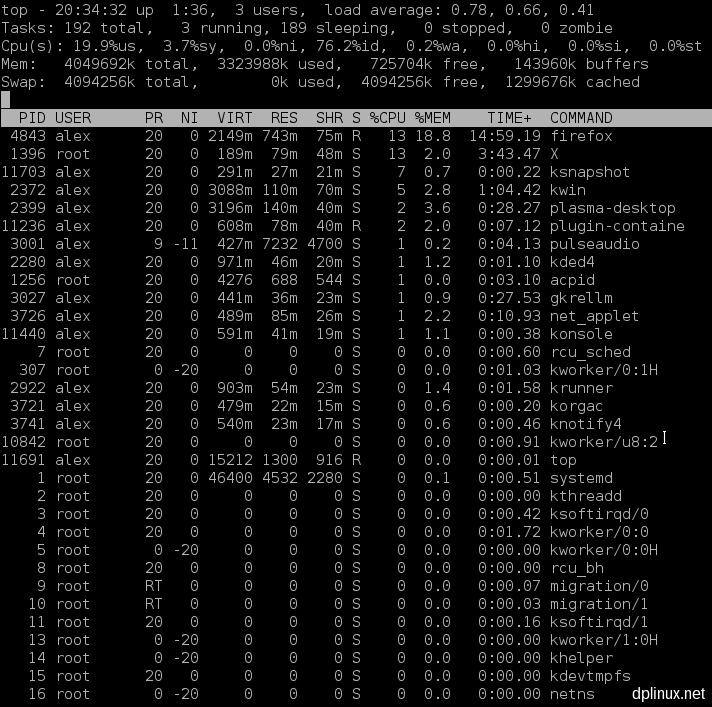

8.5. Top

8.6. Apachetop

Procedimiento

Explicación

8.7. Monitorización de la red con IPTraf

8.8. Bloquear acceso a ciertas direcciones IPs

Procedimiento

Explicación

8.9. Bloquear IPs con comportamientos extraños con fail2ban

Procedimiento

Explicación

9. Referencias

1. Instalación de Debian

El primer paso antes de montar el servidor pasa por instalar Debian. Para ello hay de descargar la imagen de disco, pero hay varias opciones donde elegir.

1.1. ¿32 o 64 bits?

Resumen

Por rendimiento, instala la versión de 32 bits aunque tengas más de 4 Gb de RAM.

Por soporte, instala la versión de 64 bits.

Explicación

Esta es la pregunta del millón que todo el mundo se ha hecho en alguna ocasión. La respuesta rápida y típica es: si tienes menos de 4 Gb de RAM, usa 32 bits y si tiene 4 Gb o más, instala la de 64 bits. Se trata de una respuesta que técnicamente no es incorrecta pero sí demasiado simple. Puede haber entornos en los que con menos de 4 Gb de RAM, un sistema operativo de 64 bits ofrezca un mejor resultado. Por ejemplo, está más que demostrado que la codificación de vídeo tiene un aumento de rendimiento significativo en sistemas de 64 bits. Y sí, puede haber entornos con 4 o más Gb de RAM donde los 32 bits ofrezca un mejor resultado. Y resulta que este último caso es el nuestro.

Alguno se preguntará qué sentido tiene instalar un sistema operativo de 32 bits en una máquina con más de 4 Gb de RAM cuando con direcciones de 32 bits no se puede acceder a más de esa cantidad de memoria. Desde hace bastante tiempo, todos los procesadores x86 incluyen una característica llamada PAE (Physical Address Extension o extensión de memoria física). Con esta técnica, un procesador trabajando en 32 bits puede direccionar hasta 64 Gb de RAM. Evidentemente, esto tiene truco y el truco está en que no se pueden manejar hilos de ejecución de más de 4 Gb, por lo que si un proceso quiere acceder a más de esa cantidad, tendrá problemas.

Una vez solucionado el problema de la cantidad de memoria, ¿por qué en nuestro servidor, 32 bits nos podrían ofrecer mejores resultados? Tengamos en cuenta que el programa más exigente que va a estar funcionando es el servidor web Apache.

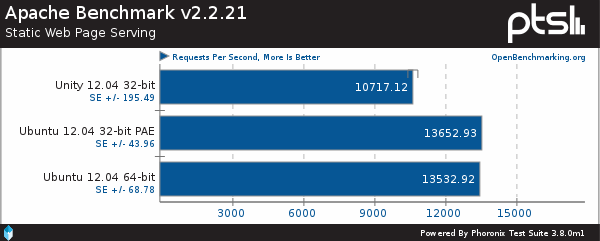

Tal y como vemos en el banco de pruebas realizado por Phoronix, Apache compilado para 32 bits obtiene un resultado ligeramente superior. En otros artículos se puede comprobar que esta afirmación se mantiene.

La razón por la que existe esta pequeña diferencia de rendimiento es que las direcciones de memoria de 64 bits ocupan el doble que las de 32, por lo que si el programa no hace un uso intensivo del repertorio de instrucciones x86_64 (AMD64 o Intel 64), esa cantidad extra de datos a mover resiente ligeramente el rendimiento.

Esta diferencia se aprecia también en procesadores relativamente recientes aunque las distancias se acortan.

Además hay que tener en cuenta que los 32 bits ofrecen una mayor compatibilidad con bibliotecas ‘legacy’. Por último cabe destacar que los procesos lanzados por Apache, apenas llegan a varias decenas de megabytes, por lo que alcanzar el límite de 4 Gb se antoja muy complicado.

Evidentemente si tu máquina tiene más de 64 Gb de RAM, no tienes más remedio que instalar un sistema operativo de 64 bits.

Ahora bien, en el uso en el escritorio, las ediciones de 32 bits apenas se usan en la actualidad. Eso quiere decir que la cantidad de usuarios con sistemas de 64 bits es muy superior al de usuarios con sistemas de 32 bits. Esto redunda en que existe un mejor soporte en sistemas de 64 bits ya que hay más ojos a la caza de fallos. Algunas distros han decidido abandonar los 32 bits y la realidad es que las compilaciones para procesadores de 32 bits son una especie ne peligro de extinción.

Por eso, instalar Debian compilado para 32 bits no son todo ventajas y debes sopesar bien qué opción te conviene más teniendo en cuenta que la tendencia es a abandonar la antigua arquitectura.

1.2. Edición de Debian

Resumen

Instala la edición ‘Netinst’.

Explicación

Debian se distribuye en numerosas ediciones, ya no solo en formatos (CD, DVD, BD) sino en el contenido de cada versión. En nuestro caso queremos instalar el sistema más básico posible, sin entorno de escritorio y sin apenas servicios de serie, por lo que usaremos el edición ‘Netinst’. Se trata de una imagen que ocupa apenas 300Mb y que descarga de los repositorios oficiales los paquetes necesarios durante la instalación.

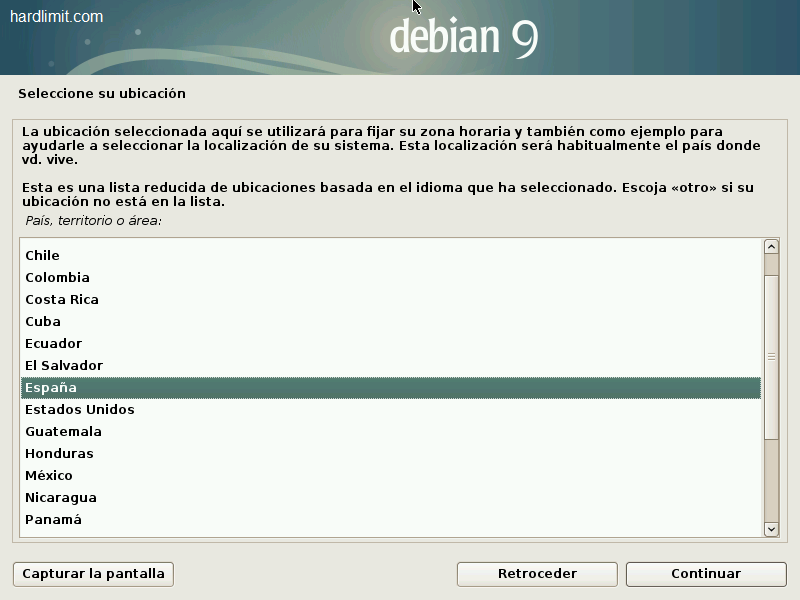

1.3. Proceso de instalación

Resumen

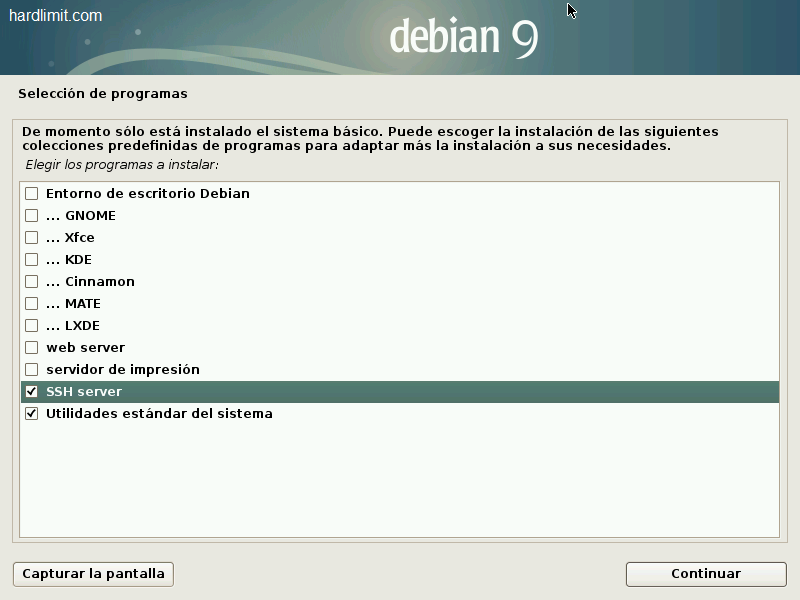

Sigue los pasos habituales de instalación. Cuando llegues a la selección de componentes a instalar, marca sólo «SSH server» y «Utilidades estándar de sistema». El resto de opciones las dejamos desmarcadas.

Explicación

Debian 9, al igual que cualquier otra distribución actual, resulta extremadamente fácil de instalar. No obstante, por tratarse de un servidor habrá que elegir un par de opciones. A día de hoy resulta cada vez más difícil encontrar máquinas con unidades ópticas y en el caso concreto de un servidor, por cuestiones de eficiencia energética ni siquiera es recomendable instalar una, por lo que el proceso para realizar la instalación se podría querer hacer desde una unidad de memoria USB.

Para arrancar la imagen de disco desde una unidad USB, desde Linux puedes usar esta orden como root (2.3. Entrar como root y salir de root):

cat debian.iso > /dev/sdX sync

Donde X es el dispostivo USB al que se copiará la imagen. ¡Atención! Todo el contenido del dispositivo será eliminado. Asegúrate de que lo eliges correctamente. Para ver los dispositivos de almacenamiento conectados y sus rutas, escribe en consola esto como root:

fdisk -l | grep Disk

Una vez que tenemos la imagen en cualquier medio, lo arrancamos y elegimos la opción «Graphical Install».

Tras unos segundos nos aparece la selección del idioma. Elegimos «Spanish – Español»

Cuando hacemos clic en «Continue», el idioma del instalador cambia y nos pregunta por el país. Elegimos el nuestro y le damos a continuar.

En la siguiente pantalla nos preguntará por la distribución del teclado. Una vez terminada la configuración local, comienzan las preguntas de carácter técnico. La primera es el nombre de la máquina. En principio este nombre es irrelevante y se puede cambiar con posterioridad aunque sería conveniente elegir uno distintivo.

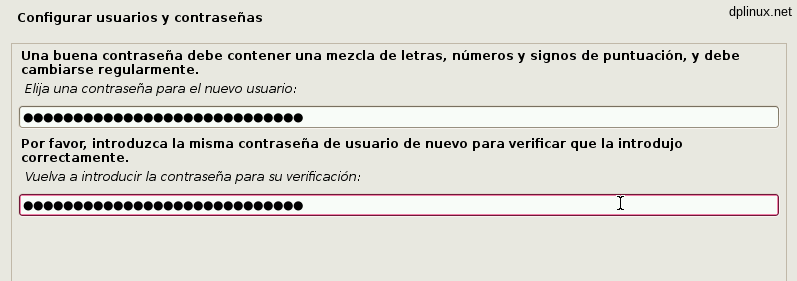

Ahora llega el momento de elegir la clave de root. Es fundamental que esta contraseña sea muy robusta porque nuestro servidor va a estar expuesto a Internet y las contraseñas débiles son vulnerables a los ataques de fuerza bruta.

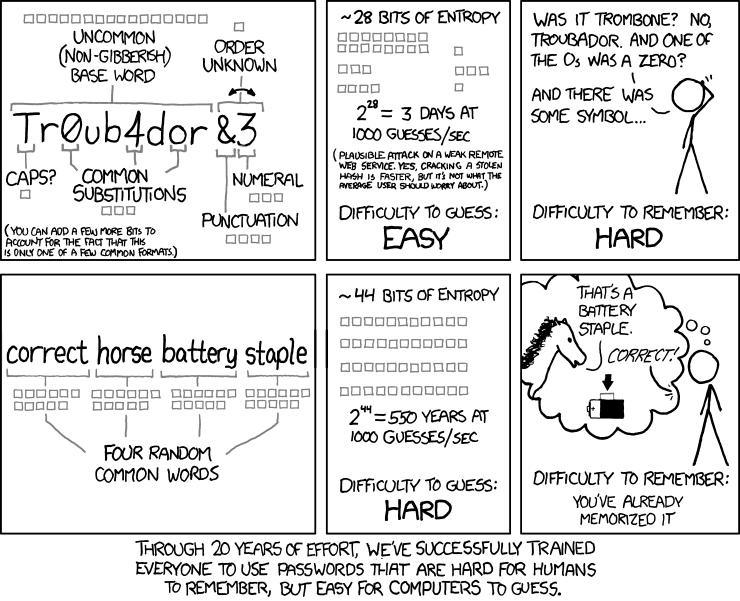

Muchas veces, la creencia es que una contraseña compleja, con caracteres no alfabéticos y sin sentido es la mejor opción porque nadie podría averiguarla. La realidad es que en un ataque de fuerza bruta, la coherencia de la contraseña es irrelevante (siempre que no sea excesivamente simple) por lo que una clave con muchos caracteres hará nuestro sistema más seguro. Como con casi todas las experiencias en sistemas Unix-like, los chicos de xkdc ya han tratado el tema:

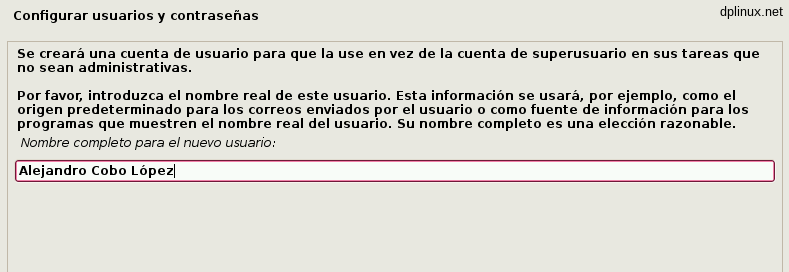

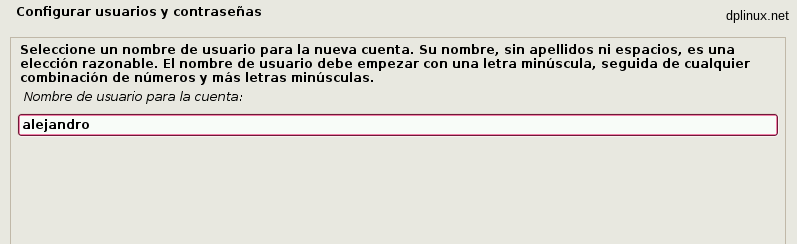

Para terminar con la configuración de las credenciales, introducimos nuestro nombre y una contraseña para nuestro usuario. Una vez más, una contraseña robusta resulta de vital importancia.

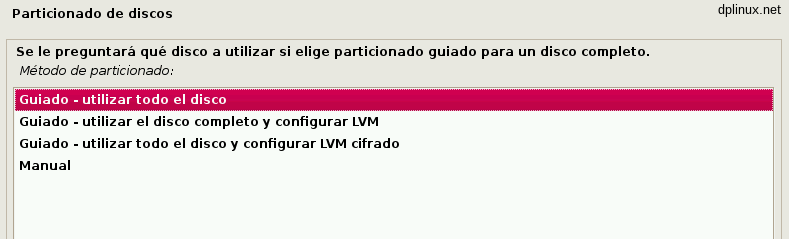

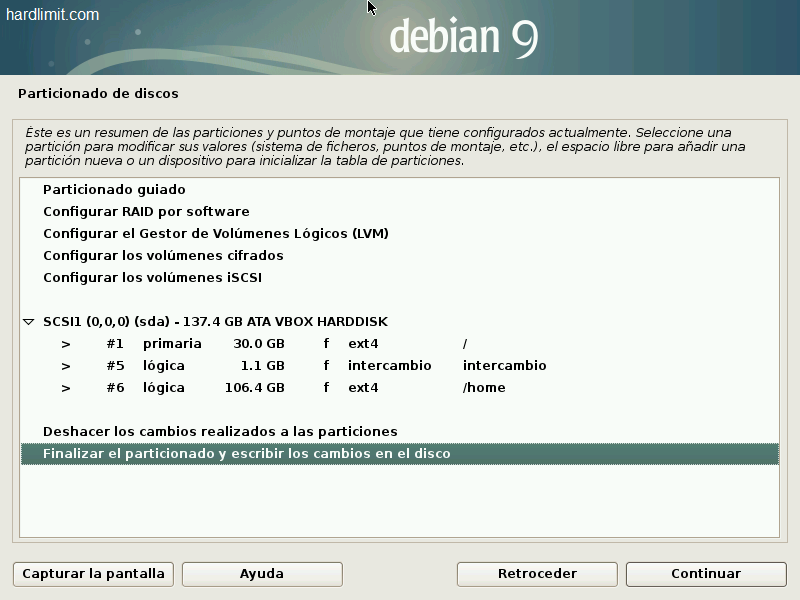

Elegimos la zona horaria y llega el particionado del disco. Esta opción depende de cada caso, pero si vamos a montar un servidor lo habitual es usar todo el disco duro para dicho servidor, sin otros sistemas operativos instalados. Teniendo en cuenta esta premisa, el método de particionado que elegimos será «Guiado – utilizar todo el disco».

Si tenemos varios discos duros instalados, deberemos elegir aquel donde queremos instalar Debian 9.

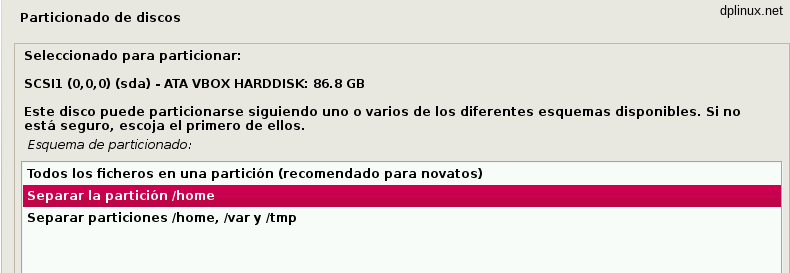

Para finalizar el particionado, debemos elegir el esquema de particiones. En nuestro caso vamos a separar la partición raíz de la /home, aunque la opción de separar /var y /tmp junto a /home no es una mala idea. Si se producen fallos lógicos en el sistema de archivos (por ejemplo en un apagón o porque el PC se quede colgado cuando había transacciones en curso), el sistema va a intentar reparar los errores automáticamente durante el arranque. Desafortunadamente, los sistemas de archivos ext no permiten su comprobación cuando están montados y para poder ejecutar la herramienta de comprobación (fsck), es necesario montar y mantener montada la partición donde se encuentra el programa. Eso quiere decir que el analizador del sistemas de archivos sólo va a comprobar las particiones que estén desmontadas y esas son todas menos la que tiene fsck. Si mantenemos /var y /tmp en la partición raíz, no se solucionarán posibles fallos lógicos. Téngase en cuenta en por defecto, las bases de datos de MySQL (MariaDB) y Redis almacenan su información en /var y un fallo en la partición puede provocar pérdidas de datos sin que lo sepamos.

Una vez introducidas todas las opciones, aparece un cuadro-resumen con los cambios que se realizarán en el disco. Si por cualquier razón, has particionado el disco de otra forma, es recomendable que revises los cambios previstos para no llevarte sorpresas desagradables.

Una vez confirmado, comienza la instalación del sistema base que son los componentes esenciales para que el sistema funcione. Sobre ese sistema base se instalarán los servicios que vamos a necesitar.

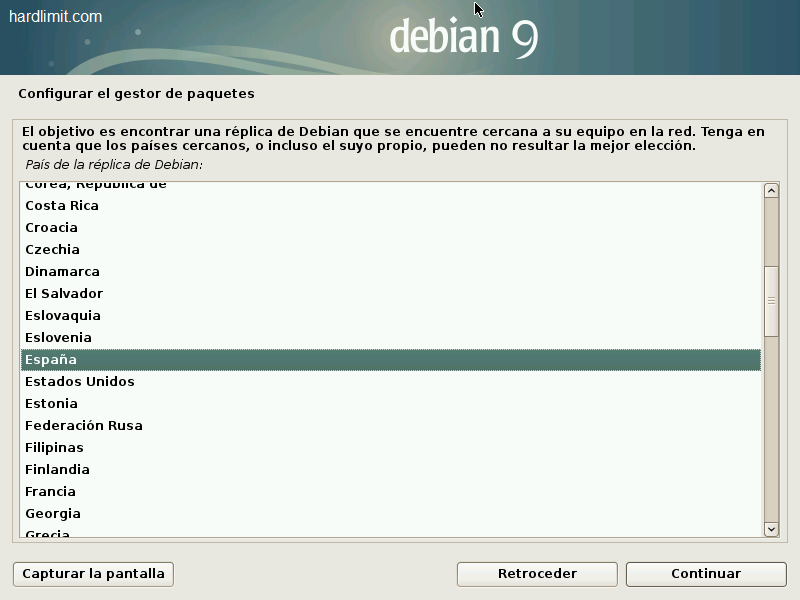

Después de unos minutos llega el turno de elegir nuestro país una vez más. De esta elección dependerá el mirror desde donde se descargarán los paquetes para instalar el resto del sistema y las actualizaciones futuras.

Cualquier mirror nos valdrá aunque cuanto más cerca esté geográficamente, más rápido irá.

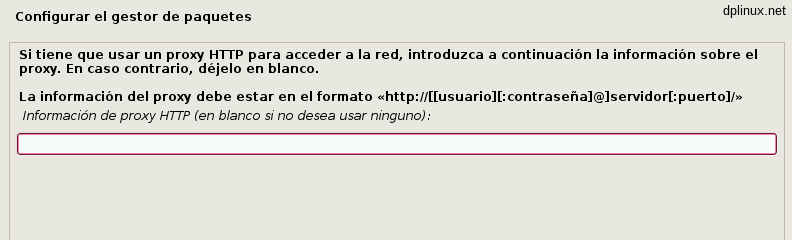

Si tu servidor está conectado directamente a Internet o lo haces a través de un router, la configuración de proxy la deberás dejar en blanco.

Cuando termine de actualizar la base de datos de paquetes, automáticamente comenzará una segunda fase de instalación de componentes hasta que aparece un mensaje en el que se nos pide si queremos participar en las estadísticas de uso de paquetes. Aquí podemos elegir la opción que queramos.

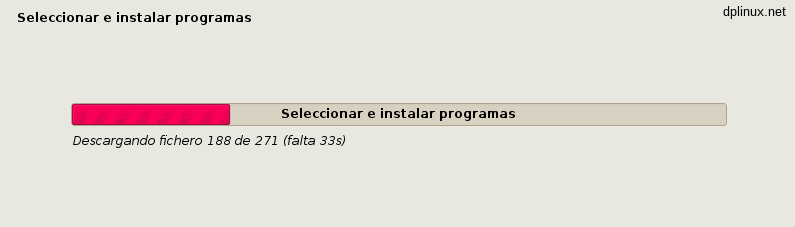

Ahora llega el momento de seleccionar los componentes que queremos instalar. Como podemos ver en esta pantalla, tenemos la opción de elegir entre varios entornos de escritorio y varios servidores. En nuestro caso, tan solo vamos a dejar marcadas la opciones «SSH server» y «Utilidades estándar de sistema». El resto de opciones las dejamos desmarcadas.

Ahora comenzará la última fase de la instalación de componentes que tardará unos minutos dependiendo de la velocidad de nuestra conexión a Internet.

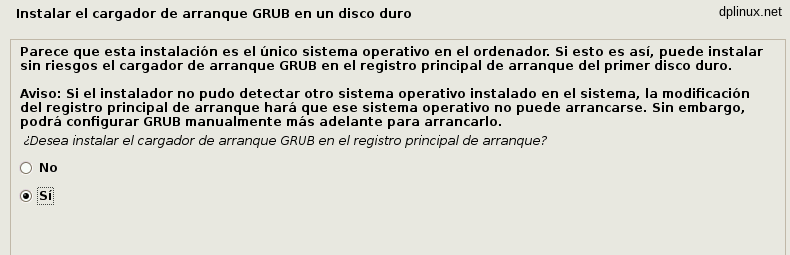

En la siguiente pantalla nos pregunta que queremos escribir en el sector de arranque para que apunte a Grub. La respuesta es sí.

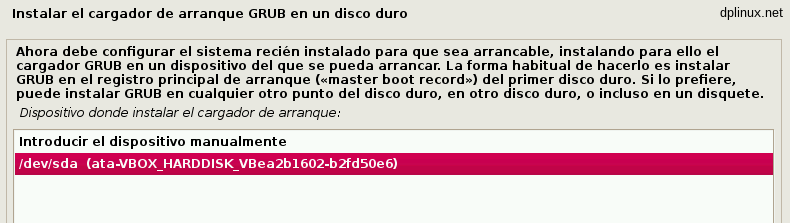

También habrá que especificar en qué disco físico se graba el sector de arranque. Si sólo tienes un disco duro, elígelo. Si tienes varios discos duros dependerá de tus preferencias y del disco que use la BIOS para arrancar. Lo normal es elegir el disco donde se ha realizado la instalación.

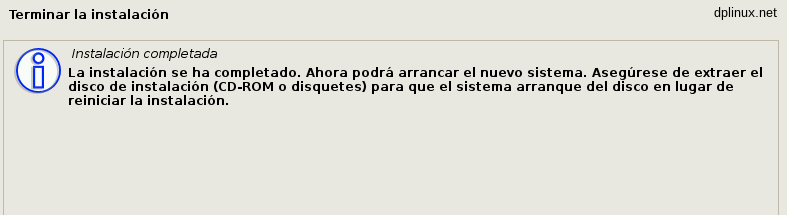

El proceso, que incluye configuraciones automáticas postinstalación, tardará unos segundos. Cuando termine, aparecerá un último mensaje en el que nos dicen que extraigamos el medio de instalación. Lo hacemos y le damos a continuar.

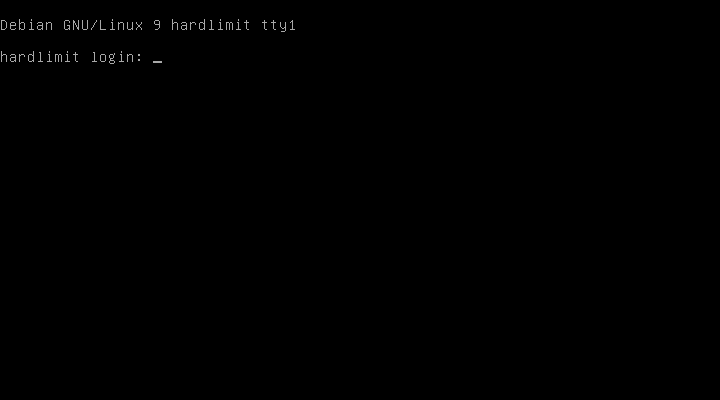

El sistema se reiniciará y pasados unos segundos nos encontraremos con esta pantalla:

El sistema está instalado y listo para empezar a meterle mano.

2. Conceptos elementales

En esta sección se van a comentar algunos conceptos elementales que vas a necesitar a lo largo de esta guía. Échale un vistazo rápido y consúltala cuando se de por sabido algo en las explicaciones.

2.1. Copiar y pegar en la consola

Para copiar texto desde un terminal debes pulsar ctrl+shift+c.

Para pegar texto a un terminal pulsa ctrl+shift+v.

Recuerda que el cursor en la consola sólo se puede mover con las flechas del teclado, no con el ratón.

2.2. Operaciones con el editor de texto Nano

Para moverse por el documento hay que usar los cursores del teclado. Se puede seleccionar texto con el ratón, pero no se puede mover el cursor con el ratón. El principio para añadir y eliminar texto es similar al de otros editores de texto.

Guardar cambios: ctrl+o, intro

Salir: ctrl+x. Si has realizado cambios que no quieres guardar, pulsa ‘n’ a continuación.

Buscar: ctrl+w. Una vez pulsado, escribe o pega (2.1. Copiar y pegar en la consola) el texto que quieres buscar y pulsa intro.

2.3. Entrar como root y salir de root

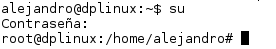

El usuario root es el más privilegiado del sistema y desde él se puede realizar cualquier operación. En la inmensa mayoría de pasos de esta guía es necesario estar registrado como root. Para entrar como root ha que escribir en consola:

su

A continuación se introduce la contraseña y se pulsa intro. Vemos que el usuario (primera cadena de caracteres del intérprete de comandos) cambia a root:

Para salir del usuario root, escribe:

exit

A veces será necesario escribir exit varias veces. Para asegurarte que has salido de root, mira el usuario que aparece en el intérprete de comandos (a la izquierda de la linea).

2.4. Archivos de configuración y secciones

La mayor parte de los programas en Linux almacenan sus configuraciones en archivos de texto que contienen parámetros junto al valor de dicho parámetro.

Algunos archivos de configuración están estructurados en secciones. Una sección comienza con <Nombre de la sección (valores)> y termina con </Nombre de la sección>. Dos ejemplos son las secciones VirtualHost y Directory de Apache:

<VirtualHost *:80> Parámetros dentro de la sección VirtualHost <Directory /ruta> Parámetros dentro de la sección Directory </Directory> </VirtualHost>

La sección ‘Directory’ a su vez se encuentra dentro de la sección ‘VirtualHost’.

Los parámetros dentro de cada sección sólo actúan en la misma. De esa forma se pueden crear distintas secciones con propiedades diferentes que se mantienen aisladas las unas de las otras.

2.5. Redirección de puertos en el router

Si quieres tener la posibilidad de acceder a tus servicios desde Internet, deberás redireccionar los puertos de tu router al servidor. Lo único que necesitas saber es la IP local del servidor y los puertos que tienes que direccionar. Existen mulitud de guías publicadas para los distintos modelos de router. Los puertos más relevantes son:

· FTP: 21

· SSH: 22

· Web: 80

· Web segura (HTTPS): 443

· aMule remoto (aMuleGUI): 4712

· Transmission remoto y acceso mediante web: 9091

2.6. Propietarios y permisos en archivos y carpetas

En Linux, todos los archivos y carpetas tienen dueño. El dueño es el que decide sobre quien puede o no puede modificar, visualizar o ejecutar el archivo. Esos son los permisos.

El único usuario que tiene la capacidad de leerlo y modificarlo todo es el usuario ‘root’ independientemente de los permisos del archivo o carpeta.

Para modificar el dueño de un archivo o carpeta se usa el comando chown. Para cambiar el dueño de un archivo, tan solo debemos escribir:

chown nombre_de_usuario:grupo /ruta/archivo

Una de las peculiaridades de los sistemas de archivos para Linux es que almacenan estos atributos: cada archivo tiene asociado sus permisos y dueño.

Por otra parte existen las agrupaciones de usuario (grupos). Varios usuarios pueden pertenecer a un mismo grupo. Es posible dar permisos a los usuarios de un determinado grupo, diferentes a los del resto.

De esa forma existen tres agrupaciones a las que se pueden aplicar los permisos: el dueño del archivo o carpeta, los usuarios pertenecientes al grupo al que pertenece el dueño y el resto de usuarios. Para ver los permisos de los archivo, escribimos esto en consola:

ls -l

Los permisos están representados en la columna de la izquierda (ej: -rw-r–r–). Más a la derecha están el dueño y el grupo al que pertenece el dueño que habitualmente tiene el mismo nombre porque normalmente sólo hay un usuario por grupo (ej: root root).

Centrémonos en la primera columna. Vemos varios caracteres y guiones en una posición concreta. Los caracteres significan esto:

· d: directorio

· r: permiso de lectura

· w: permiso de escritura

· x: permiso de ejecución

Esa información está dividida en cuatro comunas. De izquierda a derecha, la primera de ellas nos dice si es un archivo o un directorio y está formado por un solo carácter. Si aparece una ‘d’ es un directorio. Si aparece un guión es un archivo.

La segunda columna tiene tres caracteres y se corresponde a los permisos del dueño del archivo. El primer carácter indica si hay permiso de lectura o no, el segundo de escritura y el tercero de ejecución. Si aparece un carácter, por ejemplo r, significa que hay permiso para lectura. Si aparece un guión significa que el dueño no tiene permiso para la lectura.

La segunda columna representa los permisos de los usuarios pertenecientes al grupo del dueño. Y la tercera columna son los permisos para el resto de usuarios.

Si miramos el archivo ‘moodle-2.9.tgz’ del ejemplo de arriba vemos que tiene estos caracteres (de izquierda a derecha):

–: Es un archivo (no un directorio)

r: El dueño del archivo puede leerlo

w: El dueño del archivo puede escribir en él

–: El dueño del archivo NO puedo ejecutarlo

r: Los usuarios del grupo pueden leerlo

–: Los usuarios del grupo NO pueden escribir en él

–: Los usuarios del grupo NO pueden ejecutarlo

r: El resto de usuarios pueden leerlo

–: El resto de usuarios NO pueden escribir en él

–: El resto de usuarios NO pueden ejecutarlo

La forma más simple de representar estos valores es en binario: un cero si no hay permiso y un uno si sí lo hay. Como cada campo tiene 3 bits (lectura, escritura y ejecución), se usa el sistema octal que va de 0 (000) a 7 (111). Por ejemplo, el valor 5 (101) indica que se puede leer y ejecutar, pero no escribir.

De esa forma, chmod usa esta nomenclatura para modificar los permisos de los archivos. Inicialmente, el archivo ‘moodle-2.9.tgz’ del ejemplo tiene los atributos 644 (110-100-100). Si queremos que los usuarios del grupo no solo puedan leer el archivo sino que también puedan escribir en él, deberemos modificar la segunda columna de 4 a 6 quedando los permisos 664 (110-110-100), usaremos chmod de esta forma:

chmod 664 moodle-2.9.tgz

Evidentemente para realizar esta operación deberemos tener permiso de escritura en dicho archivo.

Para los absolutos profanos en la materia, la traducción de binario a octal y viceversa es:

000=0, 001=1, 010=2, 011=3, 100=4, 101=5, 110=6, 111=7.

3. Configuraciones post-instalación

Resumen

Si vas a manejar tu servidor mediante SSH desde el principio para poder desconectar todos los periféricos, averigua su dirección IP (de la tabla DHCP de tu router) y conéctate a él. Si no, regístrate con tu nombre de usuario localmente. Desde ahí podrás averiguar la dirección ip usando este comando:

ip a

Explicación

Una vez que tenemos Debian 9 instalado en nuestro sistema, hay que realizar algunas operaciones antes de tenerlo completamente listo para instalar y configurar servicios. Gracias a que hemos hecho una instalación incluyendo el servicio SSH, podemos desconectar todos los periféricos de nuestra máquina-servidor ya que a partir de ahora la vamos a configurar a través de SSH. Su manejo in-situ sería idéntico.

Lo primero que necesitamos es averiguar la IP con la que se ha registrado el servidor a través de DHCP (puedes probar con las primeras IPs que ofrece tu servidor DHCP o mirando la tabla de asignación de IPs de tu router). Si no consigues una pista, deberás acceder localmente a la máquina.

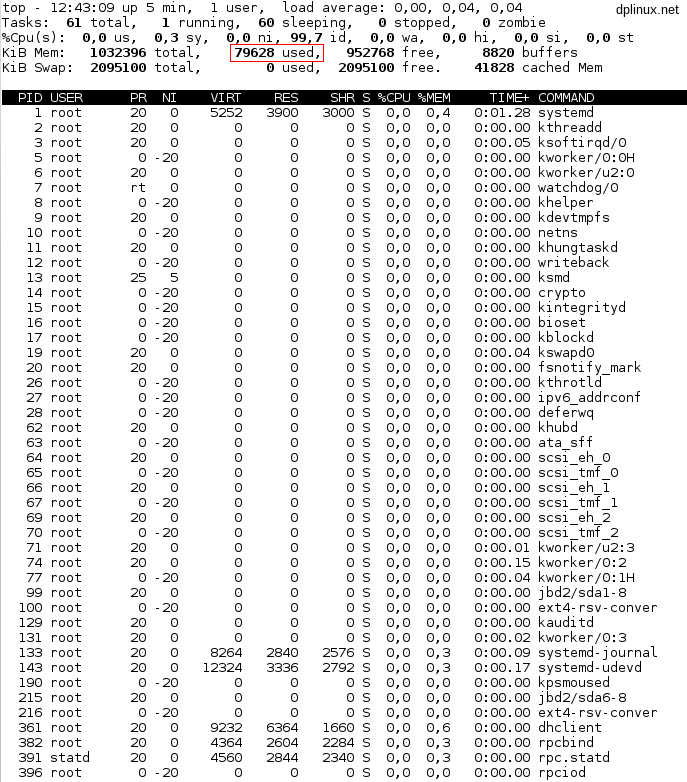

Como curiosidad, con el servidor recien instalado se puede comprobar que el consumo de memoria es realmente bajo: apenas 80Mb de RAM. Eso cambiará conforme vayamos ejecutando servicios.

3.1. Configuración de la red

Procedimiento

Como root:

nano /etc/network/interfaces

sustituir la última linea por:

auto enp0s3 iface enp0s3 inet static address nuestra_ip_local netmask máscara_de_subred gateway puerta_de_acceso

NOTA: Recuerda que enp0s3 es el nombre de tu dispositivo de red y que este puede ser diferente al del ejemplo. Para saber el nombre de tu dispositivo de red, puedes escribir en consola:

ip a

Para terminar:

reboot

Explicación

Debido a la naturaleza del sistema (un servidor), es esencial contar con una IP local fija ya que nuestro router redireccionará los puertos a dicha IP. Si esta cambiara, nuestro servidor quedaría irremediablemente incomunicado con el exterior.

Para configurar una IP local estática vamos a editar el archivo ‘interfaces’. Para ello, como root (2.3. Entrar como root y salir de root), escribimos lo siguiente:

nano /etc/network/interfaces

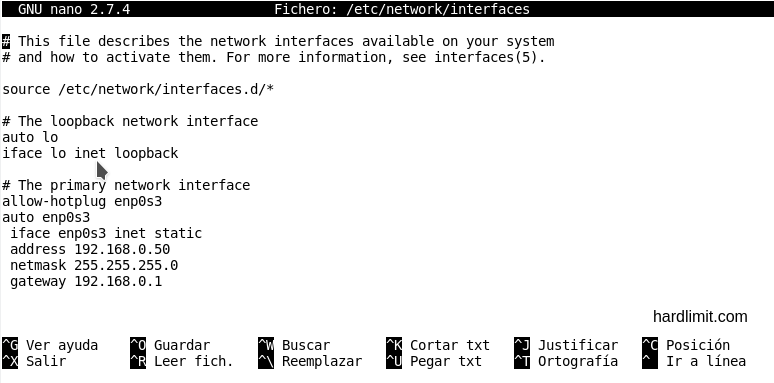

Nos vamos a encontrar con esto:

Tan solo tenemos que sustituir la última linea por:

auto enp0s3 iface enp0s3 inet static address nuestra_ip_local netmask máscara_de_subred gateway puerta_de_acceso

· address indica la IP del dispositivo de red conectado a Internet. Deberá cumplir con la norma para evitar conflictos con direcciones IP públicas. Las direcciones privadas normalizadas están divididas en tres clases: clase A de 10.0.0.0 a 10.255.255.255, clase B de 172.16.0.0 a 172.31.255.255 y clase C de 192.168.0.0 a 192.168.255.255. La más extendida es la clase C.

· netmask es la máscara de subred. Habitualmente vale 255.255.255.0.

· gateway es la puerta de acceso predeterminada, es decir, la dirección IP local del router desde el que nos conectamos a Internet.

Ten en cuenta que enp0s3 es el nombre de tu dispositivo de red y que este puede ser diferente al del ejemplo. Para saber el nombre de tu dispositivo de red, puedes escribir en consola:

ip a

En mi caso, el archivo de configuración quedaría de esta forma:

Una vez introducidos los cambios en el archivo de configuración, lo guardamos y salimos de Nano (2.2. Operaciones con el editor de texto Nano). Para aplicar los cambios debemos reiniciar el sistema empleando la siguiente instrucción como root:

reboot

Cuando se ha reiniciado, comprobaremos que la IP de nuestra máquina será la que hemos introducido. Evidentemente para reconectarnos con SSH deberemos tener en cuenta este cambio:

3.2. Actualización del sistema

Procedimiento

Como root:

apt-get update

apt-get upgrade

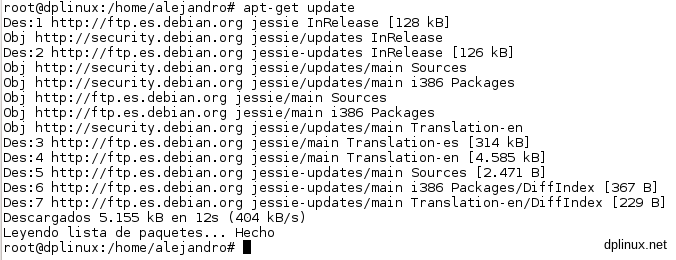

Explicación

A pesar de haber realizado una instalación desde la red (con la que debería quedar un sistema completamente actualizado), vamos a llevar a cabo el proceso de actualización para asegurarnos de que disponemos de las últimas versiones de todo el software instalado.

En primer lugar escribimos la siguiente orden como root (2.3. Entrar como root y salir de root):

apt-get update

Con esta operación se actualiza la base de datos de paquetes, de forma que el sistema ahora sabe qué paquetes están disponibles tanto para actualizar como para instalar. Cada vez que queremos instalar un paquete o actualizar el sistema, deberemos ejecutar dicha instrucción en caso de que llevemos algunas horas sin hacerlo.

Ahora debemos ejecutar esto:

apt-get upgrade

Como era de esperar, no hay nada que actualizar.

Esta operación la debes realizar periódicamente ya que en ocasiones aparecen parches de seguridad sin los cuales tu servidor podría ser vulnerable a ataques externos. A veces las actualizaciones vienen con nuevas características y mejoras de rendimiento.

3.3. Instalación de herramientas esenciales

Para la edición de los archivos de configuración, vamos a necesitar un editor de texto. Vale cualquiera pero vamos a emplear ‘nano’. Nano viene instalado por defecto en Debian 9 por lo que no es necesario realizar ninguna gestión al respecto. Si por alguna razón no estuviera instalado, deberás ejecutar este par de lineas como root (2.3. Entrar como root y salir de root):

apt-get update

apt-get install nano

4. Servicios web

Una vez que tenemos Debian 9 completamente configurado y actualizado, llega el momento de empezar a instalar servicios.

4.1. Servidor web Apache

Procedimiento

Como root:

apt-get update

apt-get install apache2 apache2-doc apache2-utils

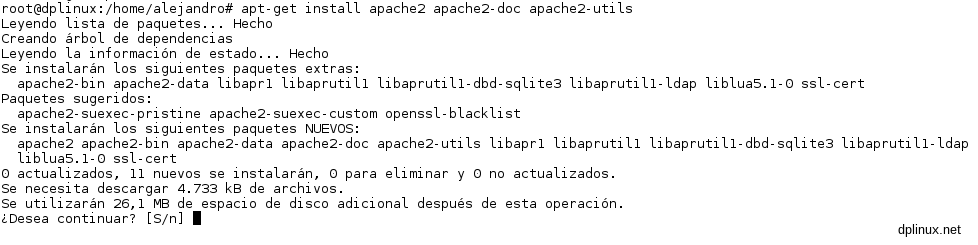

Explicación

Apache es uno de los servidores web más extendidos y es el que vamos a usar en esta guía. Debian 9 viene con Apache 2.4, la última versión estable del programa.

Para instalar Apache 2 hay que escribir la siguiente orden en consola como root (2.3. Entrar como root y salir de root):

apt-get update

apt-get install apache2 apache2-doc apache2-utils

En ese momento nos aparece la siguiente información:

Confirmamos las dependencias y esperamos unos minutos. Una vez finalizada la instalación, el servicio se iniciará y lo hará cada vez que arranquemos el equipo. Para comprobar que el servidor web está funcionando correctamente, no tememos más que acceder a la IP local de nuestro servidor desde un navegador web:

Por defecto, los archivos del servidor web se almacenan en /var/www/html donde encontrarás el archivo ‘index.html’ que se muestra por defecto (la página mostrada más arriba). Ese archivo deberá ser sustituido por tu index.html.

La ruta se puede cambiar (4.1.2. Servidores virtuales). En cualquier caso, puedes empezar a subir tu contenido a dicha carpeta y será accesible desde ya.

4.1.1. Limitando el número de procesos Apache

Procedimiento

Como root:

apt-get update

apt-get install libapache2-mpm-itk

nano /etc/apache2/apache2.conf

Añadir al final de apache2.conf:

<IfModule mpm_prefork_module> StartServers 5 MinSpareServers 5 MaxSpareServers 10 MaxClients 150 MaxRequestsPerChild 0 </IfModule>

/etc/init.d/apache2 restart

Explicación

A veces puede ocurrir que recibamos una gran cantidad de peticiones web. En ese momento empiezan a ejecutarse un gran número de procesos Apache y pueden acabar consumiendo toda la memoria RAM. A partir de ahí, el sistema empieza a tirar del archivo de intercambio por lo que nuestro servidor empezará a responder a una velocidad extremadamente lenta. Si limitamos el número de procesos a ejecutar, evitaremos esta situación.

Para ello necesitamos instalar un módulo para Apache llamado MPM. Ejecutamos la siguiente linea como root (2.3. Entrar como root y salir de root):

apt-get update

apt-get install libapache2-mpm-itk

Una vez finalizada la instalación hay que editar el archivo de configuración de Apache. El archivo de configuración se encuentra en /etc/apache2/apache2.conf por lo que habrá que ejecutar la siguiente linea para editarlo con nano (2.2. Operaciones con el editor de texto Nano) como root:

nano /etc/apache2/apache2.conf

Una vez dentro del archivo de configuración debemos añadir el siguiente texto:

<IfModule mpm_prefork_module> StartServers 5 MinSpareServers 5 MaxSpareServers 10 MaxClients 150 MaxRequestsPerChild 0 </IfModule>

El significado de cada linea es el siguiente:

· StartServers: número de procesos que de ejecutan al iniciar Apache.

· MinSpareServers: mínima cantidad de procesos que se mantienen en espera. Siempre debe haber procesos en espera ya que de esa forma se acorta el tiempo de acceso de los clientes.

· MaxSpareServers: cantidad máxima de procesos en espera.

· MaxClients: número máximo de procesos que se pueden ejecutar. Este es el valor más importante para controlar el uso de RAM. Para saber cuántos procesos como máximo se deben poder ejecutar, hay que saber cuando nos ocupa cada uno, algo que depende de varios factores. Para averiguarlo tendrás que iniciar algún programa de monitoreo como Top y ver cuanto consume cada proceso de Apache. A partir de ahí y sabiendo cuánta memoria como máximo queremos que consuma, podemos obtener la cantidad correcta.

· MaxRequestsPerChild: es el número de peticiones que atiende cada hilo de ejecución. Si el valor es alto, pueden ocurrir fallos ya que los procesos necesitan reiniciarse periódicamente para limpiar la memoria. Si el número es demasiado bajo el rendimiento se resentirá.

Finalmente reiniciamos Apache con la siguiente linea como root:

/etc/init.d/apache2 restart

4.1.2. Servidores virtuales

Procedimiento

Como root:

nano /etc/apache2/sites-available/000-default.conf

Usar como plantilla esto:

<VirtualHost *:80> DocumentRoot "/home/Servidor/dplinux.net/" ServerName dplinux.net ServerAlias dplinux.net CustomLog ${APACHE_LOG_DIR}/access_dplinux.log combined </VirtualHost>

nano /etc/apache2/apache2.conf

Eliminar todas las secciones ‘Directory’ que encontremos en el archivo (2.4. Archivos de configuración y secciones).

/etc/init.d/apache2 restart

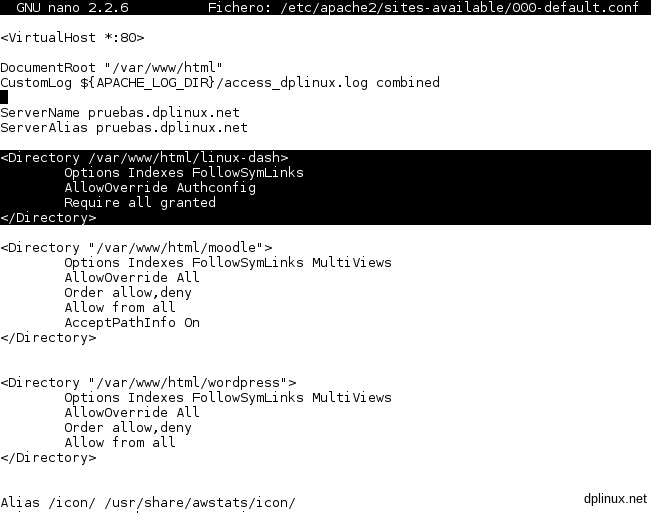

Explicación

Si queremos acceder a páginas diferentes desde dominios diferentes con un único servidor debemos usar servidores virtuales (VirtualHosts). Desde aquí no solo es posible decirle al servicio qué página debe abrir según con qué dominio reciba la petición sino que es el lugar para elegir el directorio donde se almacena la web.

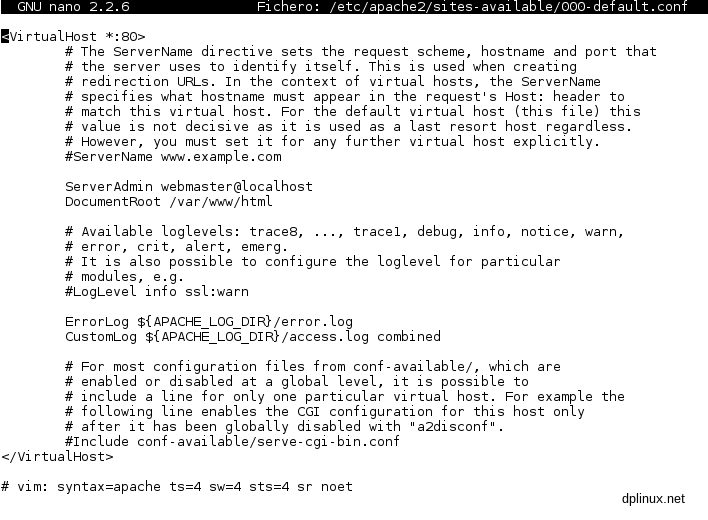

Los servidores virtuales se configuran en en el archivo ‘000-default.conf’ por lo que habrá que ejecutar como root (2.3. Entrar como root y salir de root) esto:

nano /etc/apache2/sites-available/000-default.conf

En ese momento el archivo se abre con Nano (2.2. Operaciones con el editor de texto Nano) e inicialemente nos vamos a encontrar con el siguiente texto:

Las lineas que aparecen para configurar son:

· ServerAdmin: correo electrónico del administrador

· DocumentRoot carpeta donde se almacena la web

· ErrorLog directorio donde se registran los errores del servidor

Tal y como está el archivo inicialmente, sea como sea que accedamos al servidor desde un navegador web (desde cualquier dominio apuntando a la IP), se mostrará la página a la que apunta «DocumentRoot».

Una buena plantilla para un par de servidores virtuales puede ser como la que sigue:

<VirtualHost *:80> DocumentRoot "/home/Servidor/dplinux.net/" ServerName dplinux.net ServerAlias dplinux.net CustomLog ${APACHE_LOG_DIR}/access_dplinux.log combined </VirtualHost> <VirtualHost *:80> DocumentRoot "/home/Servidor/alexcobo.net/" ServerName alexcobo.net ServerAlias alexcobo.net CustomLog ${APACHE_LOG_DIR}/access_alexcobo.log combined </VirtualHost>

Poniendo el nombre del dominio tanto en las opciones ‘ServerName’ como ‘ServerAlias’, la página mostrada desde ese dominio será la que apunta ‘DocumentRoot’. En el caso de que no coincida, se servirá la web que aparezca en el primer VirtualHost de la lista.

En esa plantilla vemos dos secciones VirtualHost (2.4. Archivos de configuración y secciones), una para atender las peticiones desde el dominio dplinux.net otra para el dominio alexcobo.net. Cada una tiene sus configuraciones independientes y se pueden añadir tantas secciones VirtualHost como sean necesarias.

Como hemos configurado nuestros sitios individualmente, las configuraciones genéricas del archivo apache2.conf las debemos eliminar para que no entren en conflicto. Para eso:

nano /etc/apache2/apache2.conf

Ahora eliminamos todas las secciones ‘Directory’ que encontremos en el archivo (2.4. Archivos de configuración y secciones). Con eso nos aseguramos de poder usar cualquier carpeta diferente a ‘/var/www/html’ que viene por defecto.

Para que se apliquen los cambios, deberás reiniciar Apache con:

/etc/init.d/apache2 restart

Pero ¿cómo funciona todo esto? El proceso de ofrecimiento de páginas es el siguiente:

· Escribes https://dplinux.net en el explorador web.

· Tu ordenador le pide al servidor DNS la IP de dicho dominio.

· Tu ordenador se conecta a dicha dirección IP y dice que quiere comunicarse con dplinux.net (esta información está contenida en el encabezado ‘Host:‘ de la petición).

· Nuestro servidor web comprueba la configuración para averiguar qué contenido ofrecer con esa petición.

· Si dplinux.net está como parámetro de ‘ServerName‘ o ‘ServerAlias’ en una sección VirtualHost, se ofrece lo que diga ‘DocumentRoot‘. Si no la encuentra, ofrece lo que diga el primer VirtualHost de la lista. Si no existe ningún VirtualHost, recurre a la configuración almacenada en el archivo de configuración de Apache que se encuentra en /etc/apache2/apache2.conf.

4.1.3. Habilitar el archivo .htaccess

Procedimiento

Como root:

a2enmod rewrite

nano /etc/apache2/sites-available/000-default.conf

Añadir dentro de la sección VirtualHost correspondiente una sección Directory:

<Directory "/var/www/html"> Require all granted Options Indexes FollowSymLinks MultiViews AllowOverride All </Directory>

/etc/init.d/apache2 restart

Explicación

El archivo .htaccess es un archivo de configuración de vital importancia que se aplica a cada subcarpeta de nuestro servidor. En él podemos hacer cosas como bloquear ciertas páginas, limitar el enlazado de cierto material (como imágenes) y muchos más.

Para habilitarlo lo único que tenemos que hacer es activar el módulo «rewrite», así que escribimos en consola como root (2.3. Entrar como root y salir de root):

a2enmod rewrite

Ahora debemos editar con Nano (2.2. Operaciones con el editor de texto Nano) el archivo000-default.conf como root:

nano /etc/apache2/sites-available/000-default.conf

Ahí debemos crear una sección Directory dentro de una sección VirtualHost (2.4. Archivos de configuración y secciones). Eso se hace copiando el siguiente texto dentro de una sección VirtualHost:

<Directory "/var/www/html"> Require all granted Options Indexes FollowSymLinks MultiViews AllowOverride All </Directory>

En el campo Directory deberemos poner la carpeta donde queremos que .htaccess funcione. Si queremos habilitar .htaccess en unas carpetas y deshabilitarlo en otras, podemos usar un esquema como el siguiente:

<Directory "/var/www/html"> AllowOverride None </Directory> <Directory "/var/www/html/wordpress"> Require all granted Options Indexes FollowSymLinks MultiViews AllowOverride All </Directory>

De esta forma .htaccess funcionará en /var/www/html/wordpress pero no en /var/www/html.

Cada sección Directory es independiente y puede haber tantas como necesitemos en una sección VirtualHost.

Por último reiniciamos el servidor Apache con:

/etc/init.d/apache2 restart

4.1.3.1. Bloquear el acceso a una página con .htaccess

Una de las posibilidades que nos permite el archivo .htaccess es impedir el acceso a una subcarpeta o archivo de nuestro servidor web.

Si todavía no disponemos de un archivo .htaccess, lo creamos en la subcarpeta donde queramos que tenga efecto.

touch /var/www/html/subcarpeta/.htaccess

nano /var/www/html/subcarpeta/.htaccess

Para bloquear el acceso a un archivo, pegamos al final del archivo el siguiente texto:

<Files archivo.html> deny from all </Files>

Para impedir el acceso a una carpeta, pegamos esto:

<Directory /var/www/html/subcarpeta/bloqueada> deny from all </Directory>

4.1.3.2. Mover página de dirección

En alguna ocasión es posible que queramos mover nuestra web de dirección. ya sea porque queremos cambiarle el nombre, porque queremos pasar de un subdominio y a un dominio o cualquier otra razón.

Para que los robots de búsqueda y los usuarios puedan seguir accediendo al contenido sin tener que conocer la nueva dirección, podemos redireccionar todo el contenido al nuevo dominio. De esa forma, los navegadores web y robots recibirán un código de estado «301 moved permanently» lo que indica que el sitio ha sido movido.

Lo único que tenemos que hacer es crear un archivo .htaccess en la subcarpeta donde se encontraba la web:

touch /var/www/html/subcarpeta/.htaccess

nano /var/www/html/subcarpeta/.htaccess

Finalmente pegamos este texto:

Options +FollowSymLinks RewriteEngine on RewriteRule (.*) http://dominio.com/$1 [R=301,L]

Lo único que debemos modifica es el dominio de nuestra nueva web. Ahora cada vez que alguien acceda a la antigua dirección, será redireccionado inmediatamente a la nueva y los robots de búsqueda sabrán que el sitio ha sido movido.

4.1.3.3. Habilitar caché del navegador

Si habilitamos la caché del navegador con Apache, nos ahorraremos una gran cantidad de ancho de banda cuando tengamos que servir ciertos elementos y por otra parte, al cliente le cargará la página mucho más rápido. No obstante, hay que tener cuidado ya que si permitimos el cacheo de ciertos archivos, el cliente podría estar visualizando contenido sin contactar con el servidor, por lo que serían visitas no contabilizadas. Además si hay ciertos elementos que cambian con frecuencia, en el caso de que se haya accedido previamente a ese recurso, los cambios no se visualizarán hasta que expire la caché.

En primer lugar activamos el módulo Expires y reiniciamos Apache como root:

a2enmod expires

/etc/init.d/apache2 restart

Si no contamos con un archivo .htaccess, lo creamos:

touch /var/www/html/subcarpeta/.htaccess

nano /var/www/html/subcarpeta/.htaccess

Y añadimos el siguiente texto:

<IfModule mod_expires.c> <filesmatch "\.(jpg|JPG|jpeg|JPEG|gif|GIF|png|PNG|css|ico)$"> ExpiresActive on ExpiresDefault "access plus 30 day" </filesmatch> </IfModule>

Los parámetros que nos interesan son estos:

· filesmatch: ahí se indican las extensiones de los archivos que se van a almacenar en la caché del navegador. No añadas la extensión html ya que son archivos que consumen poco caudal y cualquier modificación no surtirá efecto en la visualización hasta que caduque la caché

· ExpiresDefault «access plus xx day»: se indica la cantidad de días que se almacenará la caché. Cuando más tiempo, menos se repetirán los envíos de ciertos archivos a visitantes habituales pero más tardarán en poder visualizar los cambios producidos en esos archivos

4.1.4. Protección anti ataques DoS

Procedimiento

Como root :

apt-get update

apt-get install libapache2-mod-evasive

mkdir -p /var/log/apache2/evasive

chown -R www-data:root /var/log/apache2/evasive

nano /etc/apache2/mods-available/mod-evasive.load

Pegar la siguiente plantilla:

LoadModule evasive20_module /usr/lib/apache2/modules/mod_evasive20.so DOSHashTableSize 2048 DOSPageCount 20 DOSSiteCount 30 DOSPageInterval 1.0 DOSSiteInterval 1.0 DOSBlockingPeriod 10.0 DOSLogDir "/var/log/apache2/evasive" DOSEmailNotify correo@servidor

/etc/init.d/apache2 restart

Explicación

Internet es un hábitat salvaje y anárquico donde no hay normas ni leyes en cuanto a la forma de acceder a los servicios. Es habitual que haya robots de búsqueda que realicen una exploración desmedida de tu sitio y, si tienes muchas páginas publicadas, estos robots irresponsables pueden tirar el servicio. Por otra parte existe la típica fauna de listos que, por diversión, se dedican a tirar servidores y es posible que llegue el buen día en que el tuyo se convierta en un objetivo.

Existen varias formas de minimizar daños ante este tipo de ataques. Una de ellas ya se ha comentado en la sección 4.1.1. Limitando el número de procesos Apache. Pero también existen módulos que expulsan del servidor a los clientes con un comportamiento poco cívico.

El módulo que vamos a emplear se llama Evasive y sirve para evitar grandes perjuicios ante estas situaciones. Para instalarlo escribimos las siguientes órdenes como root (2.3. Entrar como root y salir de root):

apt-get update

apt-get install libapache2-mod-evasive

mkdir -p /var/log/apache2/evasive

chown -R www-data:root /var/log/apache2/evasive

![[instalacion evasive]](https://dplinux.net/wp-content/uploads/2015/06/instalacion-evasive.png)

Con las dos primeras órdenes instalamos el módulo, con la tercera creamos una carpeta donde se almacenarán los registros de actividad y con la cuarta damos los permisos a dicha carpeta para que Apache pueda escribir en ella.

Cada vez que nos ataquen, en la carpeta de registros ‘/var/log/apache2/evasive’ se creará un archivo de texto cuyo nombre será la IP atacante. Dentro del archivo veremos un número que indica el PID del proceso Apache que se ha matado para neutralizar el ataque.

Una vez instalado el módulo hay que configurarlo, por lo que debemos editar el archivo de texto (2.2. Operaciones con el editor de texto Nano) que hay en /etc/apache2/mods-available/mod-evasive.load usando como root la siguiente orden:

nano /etc/apache2/mods-available/mod-evasive.load

Entonces nos encontraremos con un archivo vacío que deberemos dejar como vemos en la siguiente imagen:

A continuación tienes una buena plantilla que puedes copiar y pegar a tu archivo de configuración:

LoadModule evasive20_module /usr/lib/apache2/modules/mod_evasive20.so DOSHashTableSize 2048 DOSPageCount 20 DOSSiteCount 30 DOSPageInterval 1.0 DOSSiteInterval 1.0 DOSBlockingPeriod 10.0 DOSLogDir "/var/log/apache2/evasive" DOSEmailNotify correo@servidor

El significado de los distintos parámetros es el siguiente:

· DOSHashTableSize: tamaño de la lista de IP que se comprueba.

· DOSPageCount: número máximo de peticiones para una misma página.

· DOSSiteCount número máximo de peticiones desde una IP determinada a cualquier página del servidor.

· DOSPageInterval: Tiempo en segundos en el que se cuentan intentos de acceso a una página en concreto por un mismo cliente.

· DOSSiteInterval: Tiempo en segundos en el que se cuentan intentos de acceso a cualquier página desde una IP.

· DOSBlockingPeriod: Tiempo en segundos en el que el atacante no podrá acceder al sitio.

Una vez que lo tenemos todo configurado, deberás reiniciar apache usando la siguiente linea como root:

/etc/init.d/apache2 restart

4.1.5. Página segura HTTPS con SSL-RSA

Procedimiento

Como root:

a2enmod ssl

a2ensite default-ssl

/etc/init.d/apache2 restart

openssl genrsa -des3 -out server.key 2048

openssl req -new -key server.key -out server.csr

openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt

cp server.crt /etc/ssl/certs/

cp server.key /etc/ssl/private/

nano /etc/apache2/sites-available/default-ssl.conf

Pegar la siguiente plantilla:

<IfModule mod_ssl.c> <VirtualHost _default_:443> ServerAdmin correo@servidor.com DocumentRoot /var/www/html ErrorLog ${APACHE_LOG_DIR}/error.log CustomLog ${APACHE_LOG_DIR}/access.log combined SSLEngine on SSLCertificateFile /etc/ssl/certs/server.crt SSLCertificateKeyFile /etc/ssl/private/server.key <FilesMatch "\.(cgi|shtml|phtml|php)$"> SSLOptions +StdEnvVars </FilesMatch> <Directory /usr/lib/cgi-bin> SSLOptions +StdEnvVars </Directory> BrowserMatch "MSIE [2-6]" \ nokeepalive ssl-unclean-shutdown \ downgrade-1.0 force-response-1.0 BrowserMatch "MSIE [17-9]" ssl-unclean-shutdown </VirtualHost> </IfModule>

cd /etc/ssl/private/

cp server.key server.key.otr

openssl rsa -in server.key.otr -out server.key

/etc/init.d/apache2 restart

Explicación

Si queremos tener la posibilidad de establecer conexiones cifradas a través de HTTPS, deberemos tener un certificado SSL. SSL (Secure Sockets Layer) es el protocolo de cifrado más usado en la web y RSA (Rivest, Shamir, Adleman) es el algoritmo que cifrará la información que se envía a través de SSL.

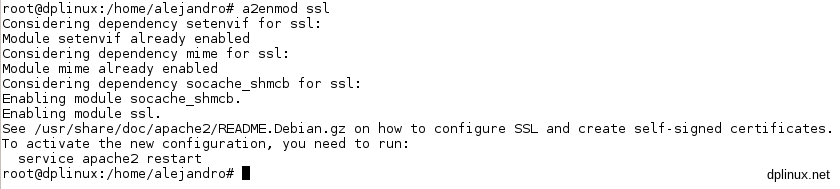

En primer lugar hay que activar el módulo SSL de Apache. Este modulo viene instalado de serie por lo que tan solo hay que poner en consola como root (2.3. Entrar como root y salir de root) lo siguiente:

a2enmod ssl

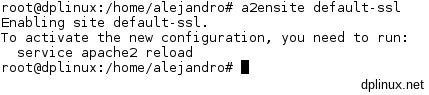

Después hay que crear un archivo de configuración para los sitios seguros de nuestro servidor ejecutando la siguiente linea:

a2ensite default-ssl

Con esta operación se habrá activado el archivo de configuración para las conexiones SSL que se encuentra en /etc/apache2/sites-available/. Una vez realizadas estas dos operaciones hay que reiniciar el servidor Apache para que se apliquen los cambios, así que como root:

/etc/init.d/apache2 restart

Ahora llega el momento de crear las claves RSA. Este algoritmo creará una clave pública y otra privada (un par de claves) con las cuales se podrá establecer una comunicación segura bidireccional entre el servidor y el cliente.

La forma de funcionar de RSA a grandes rasgos es creando dos claves: la pública y la privada. La clave privada permanece almacenada en el servidor y es secreta. La clave pública es la que conoce el cliente (navegador web). Cualquier cosa cifrada con la clave privada mediante RSA sólo se puede descifrar con la clave pública (no con la privada). Y cualquier cosa cifrada con la clave pública sólo se puede descifrar con la privada (y no con la pública). Con este método se pueden establecer comunicaciones seguras de la siguiente forma:

· El cliente envía su clave pública al servidor y el servidor envía su clave pública (diferente a la del cliente) al cliente.

· A partir de ese momento, el cliente cifra la información a enviar con la clave pública que le ha enviado el servidor, de forma que la información sólo se puede descrifrar con la clave privada del servidor, que es secreta. Para la comunicación en el otro sentido se hace lo mismo.

De esa forma, una clave pública va asociada unívocamente a una clave privada y viceversa y resulta muy difícil (prácticamente imposible con las tecnología actual), obtener la clave privada a través de la clave pública.

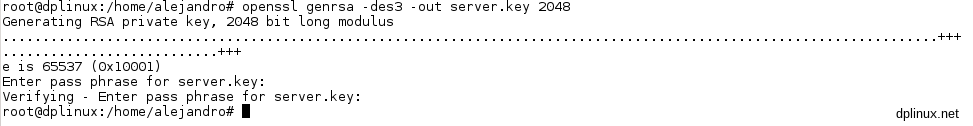

Para crear un par de claves asociadas entre sí, usaremos un programa llamado OpenSSL que viene instalado por defecto en Debian 9. En primer lugar vamos a crear un par de claves de una longitud 2048 bits (es el mínimo recomendable a día de hoy):

openssl genrsa -des3 -out server.key 2048

En ese momento nos pide una contraseña. Esta contraseña condicionará el par creado e introducirá aletoriedad en la obtención del par. Esta contraseña debes recordarla.

Ahora llega el momento de crear un certificado en base a la clave generada. Un certificado es un archivo que acredita al navegador que la conexión proviene del servidor al que estamos contactando y que no hay usurpación de identidad. A través de él se proporciona la información para establecer la conexión segura. Como root ejecutamos lo siguiente:

openssl req -new -key server.key -out server.csr

![[certificado ssl]](https://dplinux.net/wp-content/uploads/2015/06/certificado-ssl.png)

Como podemos ver, nos pide una serie de datos que, en realidad, son opcionales. Esta información será la que ofrecerá el certificado para que el cliente pueda comprobar la procedencia. El único campo obligatorio es el primero: la contraseña de la clave RSA que hemos introducido previamente.

Por último habrá que firmar el certificado para que el cliente tenga la certeza de que realmente ha sido enviado por nuestro servidor (cifrado con nuestra clave privada) y no por un atacante que ha suplantado nuestra identidad. Para ello ejecutamos como root esto:

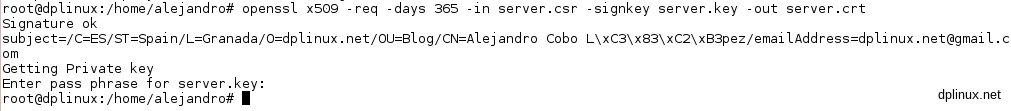

openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt

El parámetro 365 nos dice que la validez del certificado será de 1 año aunque esta caducidad no impedirá seguir usando conexiones seguras una vez haya transcurrido dicho periodo. Cuando lo ejecutemos, nos pedirá una vez más la clave que hemos introducido previamente:

Ahora tenemos dos archivos relevantes: server.key (nuestro par de claves) y server.crt (nuestro certificado firmado con nuestra clave privada). Estos archivos hay que copiarlos a /etc/ssl/ para que sean reconocidos por Apache. Para ello, ejecutamos como root lo siguiente:

cp server.crt /etc/ssl/certs/

cp server.key /etc/ssl/private/

Editamos el archivo de configuración para sitios seguros default-ssl.conf (2.2. Operaciones con el editor de texto Nano) que se encuentra en /etc/apache2/sites-available. Como root:

nano /etc/apache2/sites-available/default-ssl.conf

Aquí vemos una gran cantidad de texto que nos recuerda en gran medida a la estructura del archivo de configuración de sitios sin seguridad (4.1.2. Servidores virtuales), por lo que su configuración se hace de forma parecida con la salvedad de que esta vez estamos usando el puerto 443 reservado a conexiones HTTPS en vez del 80 para conexiones HTTP. La sección VirtualHost refleja esta diferencia.

Una buena plantilla con la que puedes sustituir el texto incluido por defecto es esta:

<IfModule mod_ssl.c> <VirtualHost _default_:443> ServerAdmin correo@servidor.com DocumentRoot /var/www/html ErrorLog ${APACHE_LOG_DIR}/error.log CustomLog ${APACHE_LOG_DIR}/access.log combined SSLEngine on SSLCertificateFile /etc/ssl/certs/server.crt SSLCertificateKeyFile /etc/ssl/private/server.key <FilesMatch "\.(cgi|shtml|phtml|php)$"> SSLOptions +StdEnvVars </FilesMatch> <Directory /usr/lib/cgi-bin> SSLOptions +StdEnvVars </Directory> BrowserMatch "MSIE [2-6]" \ nokeepalive ssl-unclean-shutdown \ downgrade-1.0 force-response-1.0 BrowserMatch "MSIE [17-9]" ssl-unclean-shutdown </VirtualHost> </IfModule>

Los parámetros más relevantes son:

· SSLCertificateFile donde debemos escribir la ruta del certificado.

· En SSLCertificateKeyFile va la ruta del par de claves que hemos generado.

Dentro de la sección VirtualHost podemos aplicar las mismas configuraciones que las del archivo de configuración para webs sin seguridad.

Una vez almacenada la configuración, hay que reiniciar Apache con:

/etc/init.d/apache2 restart

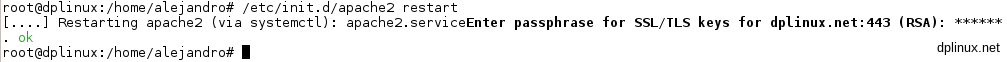

Entonces vemos que debemos introducir la contraseña que usamos para generar el par de claves:

La petición de esta contraseña ocurrirá cada vez que inicies el servicio Apache, lo que incluye el arranque del equipo. Esto es un engorro ya que la automatización de todos los servicios al inicio es fundamental en cualquier servidor. Para evitar que nos vuelva a pedir la clave, hacemos esto:

cd /etc/ssl/private/

cp server.key server.key.otr

openssl rsa -in server.key.otr -out server.key

Con esto lo que estamos haciendo es regenerar la clave sin contraseña sin cambiar el contenido de la misma. Recordemos que la contraseña añadía aleatoriedad a la generación por lo que, hasta cierto puento, resulta importante generar el par de claves asociadas a una contraseña. Ahora tenemos un par generado con dicha aleatoriedad sin necesidad de tener que usar el patrón que empleamos en su generación.

Cuando reiniciemos Apache, comprobaremos que ya no nos pide la contraseña.

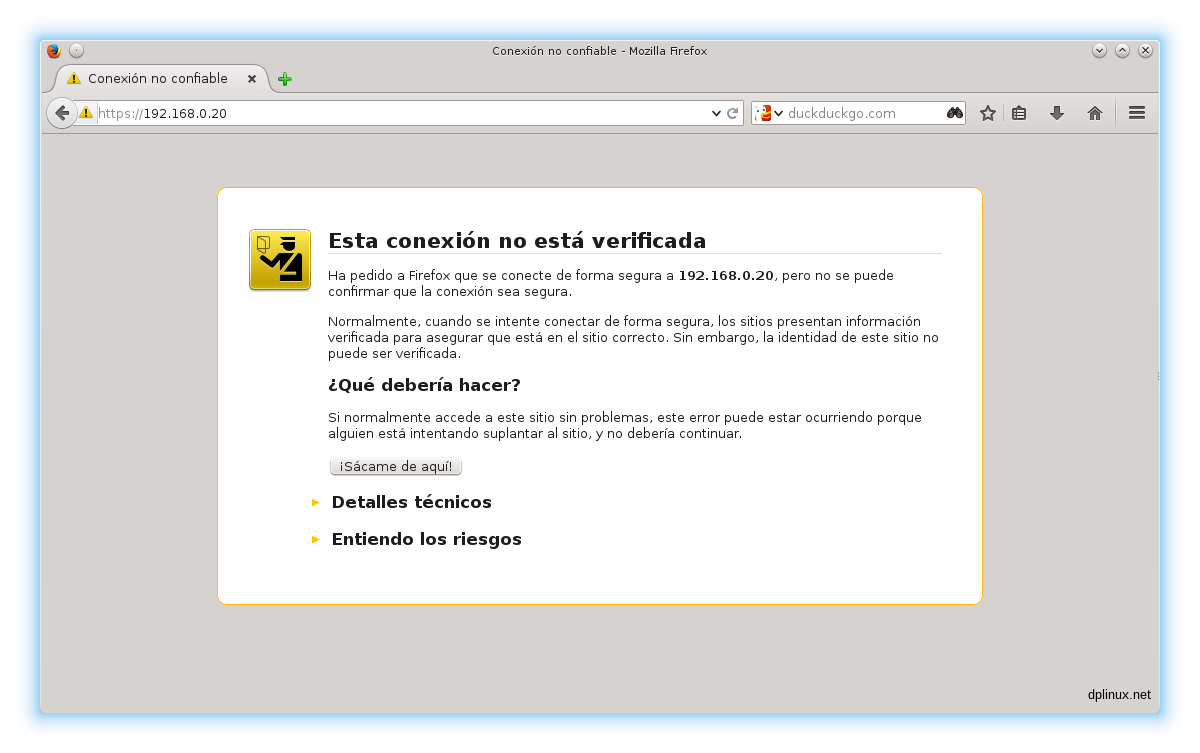

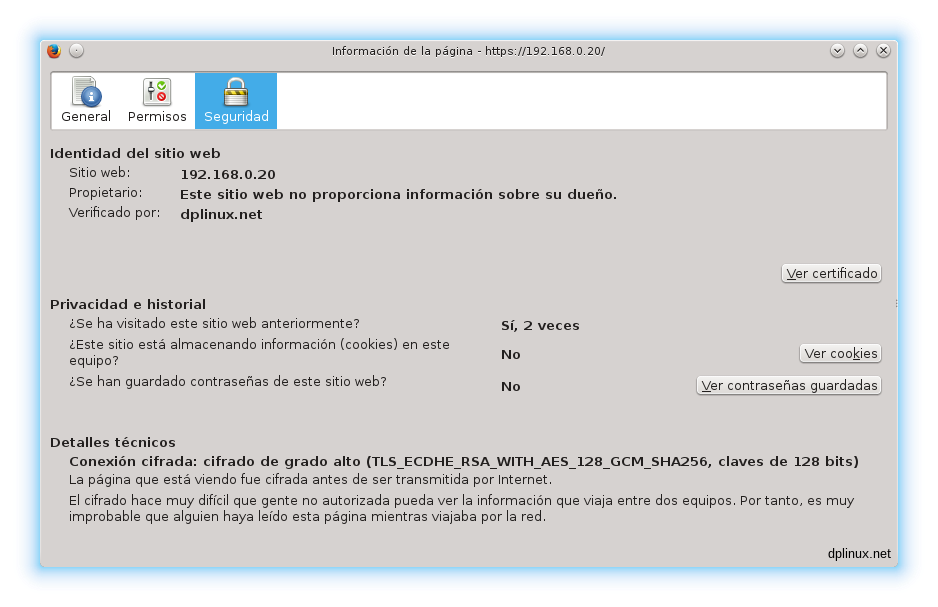

Una vez lo tenemos todo listo, podemos probar el funcionamiento a través de un navegador web usando el protocolo HTTPS con una dirección del tipo https://nuestra_ip. Cuando accedemos por primera vez, nos aparece el clásico mensaje diciendo que la conexión no está verificada.

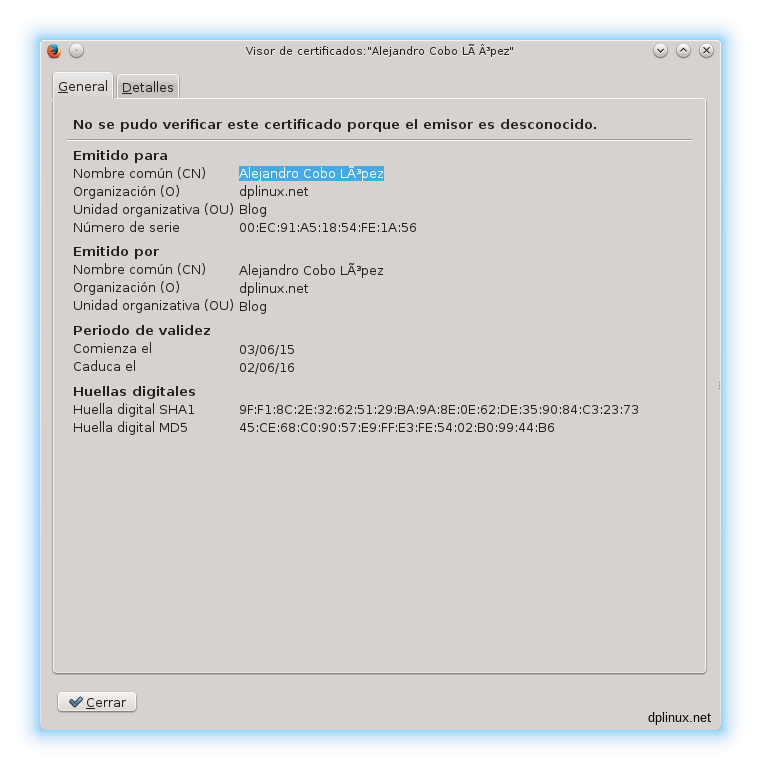

Esto se debe a que nuestro certificado no se encuentra dentro del certificado raíz del navegador ya que no proviene de una entidad certificadora. Esto no compromete la seguridad de la conexión pero sí puede ser una molestia. Si vemos el certificado que ha obtenido el navegador, se comprueban los datos que hemos introducido previamente.

Añadimos una excepción y obtenemos nuestra página segura.

Si observamos los detalles del enlace, vemos que Firefox considera que se ha establecido una conexión de alta seguridad.

4.1.6. Proteger web con contraseña

Procedimiento

Como root:

htpasswd -c /var/www/html/subcarpeta/.htpasswd nombre_de_usuario

nano /etc/apache2/sites-available/000-default.conf

Pegar dentro de la sección VirtualHost correspondiente:

<Directory "/var/www/html/subcarpeta/"> AllowOverride All Require all granted Allow from all Options +ExecCGI -MultiViews +SymLinksIfOwnerMatch </Directory>

touch /var/www/html/subcarpeta/.htaccess

nano /var/www/html/subcarpeta/.htaccess

Pegamos esto:

AuthName "Introduce credenciales" AuthType Basic AuthUserFile /var/www/html/subcarpeta/.htpasswd require valid-user

/etc/init.d/apache2 restart

Explicación

Si queremos proteger una subcarpeta de miradas indiscretas, tan solo tenemos que establecer una contraseña.

Lo primero es generar un usuario con su correspondiente contraseña para Apache de esta forma como root (2.3. Entrar como root y salir de root):

htpasswd -c /var/www/html/subcarpeta/.htpasswd nombre_de_usuario

La ruta deberá ser la de nuestra subcarpeta.

Entonces introducimos la contraseña que queramos. Después editamos el archivo de configuración web (2.2. Operaciones con el editor de texto Nano):

nano /etc/apache2/sites-available/000-default.conf

Dentro de la sección VirtualHost (2.4. Archivos de configuración y secciones) desde donde se acceda a la subcarpeta a proteger, pegamos esto modificando la ruta en ‘Directory’ donde se encuentra dicha subcarpeta:

<Directory "/var/www/html/subcarpeta/"> AllowOverride All Require all granted Allow from all Options +ExecCGI -MultiViews +SymLinksIfOwnerMatch </Directory>

Por último creamos un archivo .htaccess:

touch /var/www/html/subcarpeta/.htaccess

nano /var/www/html/subcarpeta/.htaccess

Y pegamos lo siguiente:

AuthName "Introduce credenciales" AuthType Basic AuthUserFile /var/www/html/subcarpeta/.htpasswd require valid-user

En el apartado AuthUserFile debemos poner la ruta donde se encuentra el archivo de contraseña que hemos creado previamente. El resto de parámetros los dejamos como están.

Cuando reiniciemos Apache, el explorador web nos pedirá una contraseña para acceder a esa subcarpeta:

/etc/init.d/apache2 restart

4.1.7. Estadísticas de la web con AWStats

Procedimiento

Como root :

apt-get update

apt-get install awstats libnet-ip-perl libgeo-ipfree-perl

nano /usr/share/doc/awstats/examples/awstats_configure.pl

Sustituimos estas lineas:

$AWSTATS_PATH='/usr/share/awstats'; $AWSTATS_ICON_PATH='/usr/share/awstats/icon'; $AWSTATS_CSS_PATH='/usr/share/awstats/css'; $AWSTATS_CLASSES_PATH='/usr/share/awstats/lib'; $AWSTATS_CGI_PATH='/usr/lib/cgi-bin'; $AWSTATS_MODEL_CONFIG='/usr/share/doc/awstats/examples/awstats.model.conf'; $AWSTATS_DIRDATA_PATH='/var/lib/awstats';

chown www-data /usr/lib/cgi-bin/awstats.pl

nano /etc/awstats/awstats.dplinux.net.conf

Dentro de ese archivo pegamos esto:

LogFile="/var/log/apache2/access_dplinux.log" LogFormat=1 SiteDomain="dplinux.net" DNSLookup=0 LoadPlugin="tooltips" LoadPlugin="geoipfree"

chmod 755 /var/log/apache2

nano /etc/crontab

Después de la última linea pegamos esto:

*/10 * * * * root /usr/lib/cgi-bin/awstats.pl -config=dplinux.net -update > /dev/null

cd /usr/lib/cgi-bin/

touch .htaccess

nano .htaccess

Pegamos esto:

<Files "awstats.pl"> AuthName "Introduzca credenciales" AuthType Basic AuthUserFile /var/www/html/awstats/.htpasswd require valid-user </Files>

htpasswd -c /var/www/html/awstats/.htpasswd nombre_de_usuario_para_ver_estadisticas

nano /etc/apache2/sites-available/000-default.conf

Al final de la sección VirtualHost de la que queramos obtener estadísticas, pegamos esto:

Alias /icon/ /usr/share/awstats/icon/ <Directory /usr/share/awstats/icon> Options None AllowOverride None Require all granted Allow from all </Directory> ScriptAlias /cgi-bin/ /usr/lib/cgi-bin/ <Directory "/usr/lib/cgi-bin"> AllowOverride All Options +ExecCGI -MultiViews +SymLinksIfOwnerMatch Require all granted Allow from all </Directory> Alias /awstatsclasses "/usr/share/awstats/lib/" Alias /awstats-icon/ "/usr/share/awstats/icon/" Alias /awstatscss "/usr/share/doc/awstats/examples/css" ScriptAlias /estadisticas/ /usr/lib/cgi-bin/

/usr/lib/cgi-bin/awstats.pl -config=dplinux.net -update

a2enmod cgi

/etc/init.d/apache2 restart

Explicación

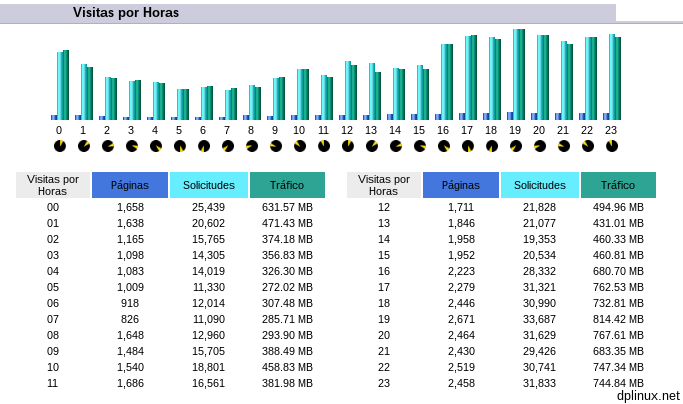

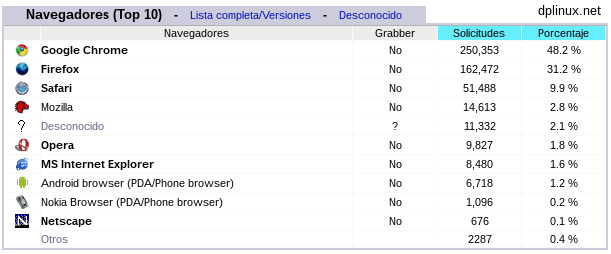

AWStats es un programa que sirve para registrar la actividad de nuestro servidor Apache. Básicamente genera estadísticas de visitas que ordena temporalmente y genera visualizaciones en función de la procedencia, número de visitas en ciertos días de la semana, evolución mes a mes, por horas del día, referidos, sistemas operativos empleados, navegadores web y más información.

Resulta útil para llevar estadistas de visitas detalladas. Su fuente de información es el archivo de registro de Apache, por lo que es el sistema, de lejos, más fiable para saber el número de visitar reales de nuestro sitio.

Para poner en marcha las estadísticas con AWStats, lo primero es instalar algunos paquetes como root (2.3. Entrar como root y salir de root):

apt-get update

apt-get install awstats libnet-ip-perl libgeo-ipfree-perl

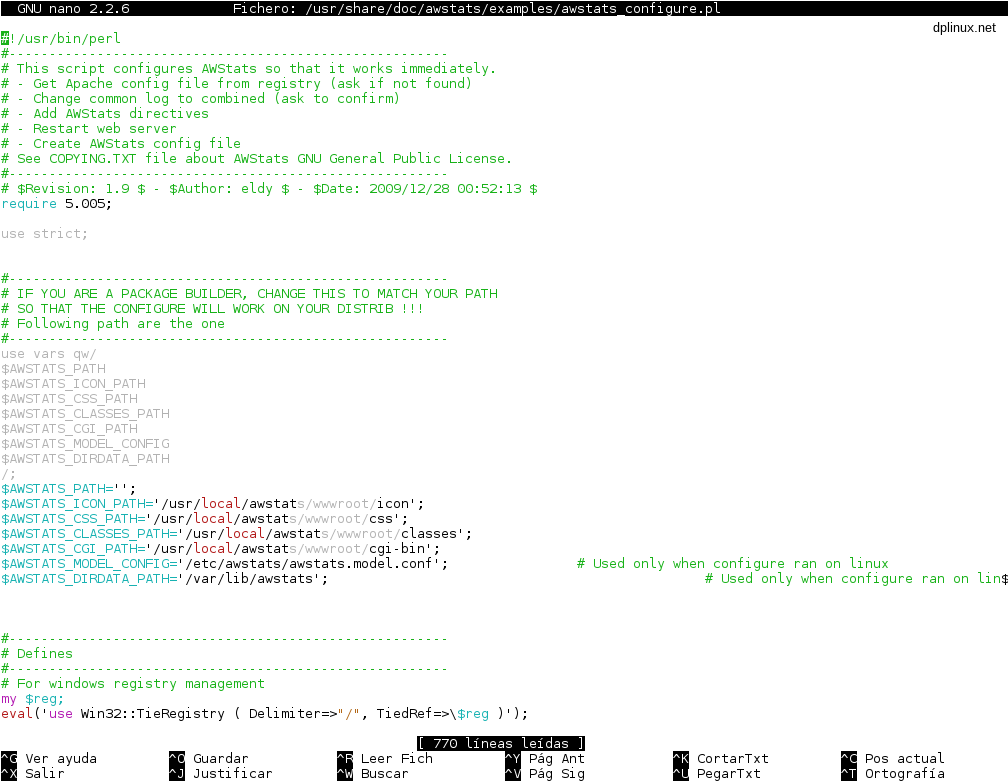

Con esto tendremos instalado el programa y los complementos necesarios para identificar las IPs entrantes por países. Una vez instalado, editamos el archivo de configurarión de AWStats (2.2. Operaciones con el editor de texto Nano):

nano /usr/share/doc/awstats/examples/awstats_configure.pl

Ahí nos vamos a encontrar con esto:

Las lineas que debemos modificar son la relacionadas con las rutas (PATHS) de color azul en la imagen. Todas ellas deben ser reemplazadas por lo siguiente:

$AWSTATS_PATH='/usr/share/awstats'; $AWSTATS_ICON_PATH='/usr/share/awstats/icon'; $AWSTATS_CSS_PATH='/usr/share/awstats/css'; $AWSTATS_CLASSES_PATH='/usr/share/awstats/lib'; $AWSTATS_CGI_PATH='/usr/lib/cgi-bin'; $AWSTATS_MODEL_CONFIG='/usr/share/doc/awstats/examples/awstats.model.conf'; $AWSTATS_DIRDATA_PATH='/var/lib/awstats';

Para que Apache pueda acceder al programa para mostrar las estadísticas, hay que cambiar los permisos:

chown www-data /usr/lib/cgi-bin/awstats.pl

Ahora llega el momento de configurar nuestra instancia de AWStats. Esto habrá que hacerlo para cada dominio que tengamos siempre que cada uno de ellos genere un archivo de registro (log) diferente, que es lo habitual y es como lo hemos hecho en el apartado 4.1.2. Servidores virtuales. Debemos editar/crear el archivo awstats.nuestro_dominio.conf que se encuentra en /etc/awstats/. En mi caso, la linea a ejecutar sería como sigue:

nano /etc/awstats/awstats.dplinux.net.conf

Dentro de ese archivo debemos pegar lo siguiente:

LogFile="/var/log/apache2/access_dplinux.log" LogFormat=1 SiteDomain="dplinux.net" DNSLookup=0 LoadPlugin="tooltips" LoadPlugin="geoipfree"

Estas configuraciones tendremos que modificarlas en función de la configuración de nuestro archivo de configuración ‘000-default’ que hemos dejado a punto en el apartado 4.1.2. Servidores virtuales. Además hemos habilitado el plugin ‘tooltip’ que nos mostrará un mensaje de descripción de cada elemento que aparezca en las estadísticas. También se habilita ‘geoipfree’ que sirve para ofrecer estadísticas geográficas en función de la IP del cliente.

El siguiente paso es modificar los permisos de la carpeta de registros (logs) de Apache para que AWStats pueda tener acceso a ella:

chmod 755 /var/log/apache2

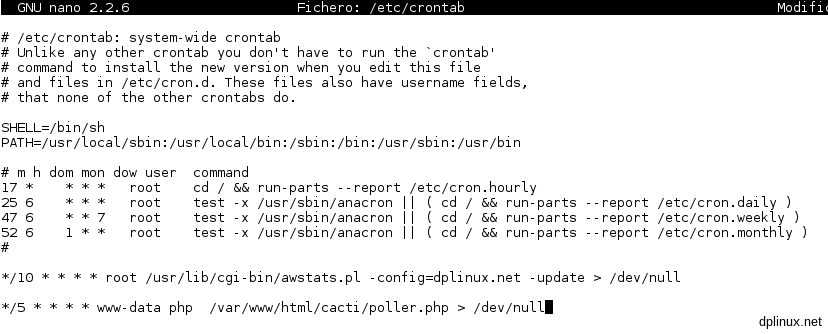

Ahora hay que configurar el servicio cron de Linux. Este servicio ejecuta procesos periódicamente. Es necesario ya que AWStats necesita leer los registros cada cierto tiempo para elaborar las estadísticas. Para ello, ponemos en consola como root esto:

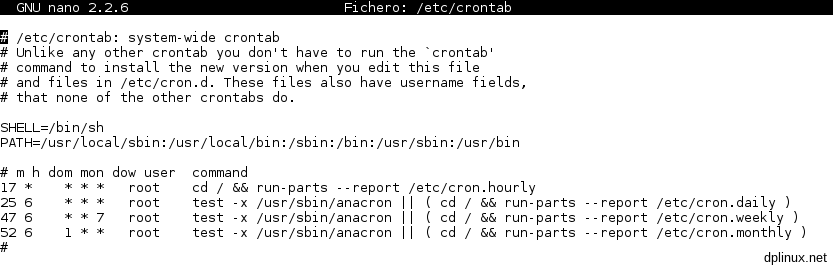

nano /etc/crontab

Entonces nos aparecerá un texto como el siguiente:

Después de la última linea debemos pegar esto:

*/10 * * * * root /usr/lib/cgi-bin/awstats.pl -config=dplinux.net -update > /dev/null

Esta linea significa que cada 10 minutos se va a ejecutar el script awstats.pl con usuario root usando la configuración para dplinux.net. El tiempo podemos modificarlo, aunque 10 minutos es un periodo razonable. El apartado -config debemos configurarlo con nuestro dominio.

Una vez modificado el archivo contrab, guardamos y salimos de Nano.

Lo habitual es que no queramos que las estadísticas sean públicas y debido a que se accede a ellas desde la web, debemos tomar medidas para preservar la privacidad de las mismas así que ahora vamos a configurar un nombre de usuario y una contraseña.

Nos vamos al directorio /usr/lib/cgi-bin/ y creamos un archivo .htaccess con las siguientes órdenes como root:

cd /usr/lib/cgi-bin/

touch .htaccess

nano .htaccess

El archivo aparece vacío y en el pegaremos lo siguiente:

<Files "awstats.pl"> AuthName "Introduzca credenciales" AuthType Basic AuthUserFile /var/www/awstats/.htpasswd require valid-user </Files>

Con esto estamos diciendo que cuando se acceda al archivo awstats.pl desde el navegador, se requerirán credenciales para poder visualizarlo. Ese archivo es el que genera la vista de las estadísticas en nuestro navegador.

Cuando hayamos guardado y salido de nano, debemos crear la carpeta awstats en var/www/html/:

cd /var/www/html

mkdir awstats

cd awstats

Ahí ejecutamos la siguiente linea como root:

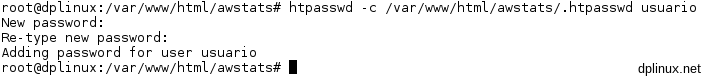

htpasswd -c /var/www/html/awstats/.htpasswd nombre_de_usuario_para_ver_estadisticas

En ese momento nos pedirá la contraseña para el usuario. Ponemos la que queramos:

Ahora editamos el archivo de configuración de nuestros sitios:

nano /etc/apache2/sites-available/000-default.conf

Al final de la sección VirtualHost de la que queramos obtener estadísticas, pegamos esto:

Alias /icon/ /usr/share/awstats/icon/ <Directory /usr/share/awstats/icon> Options None AllowOverride None Require all granted Allow from all </Directory> ScriptAlias /cgi-bin/ /usr/lib/cgi-bin/ <Directory "/usr/lib/cgi-bin"> AllowOverride All Options +ExecCGI -MultiViews +SymLinksIfOwnerMatch Require all granted Allow from all </Directory> Alias /awstatsclasses "/usr/share/awstats/lib/" Alias /awstats-icon/ "/usr/share/awstats/icon/" Alias /awstatscss "/usr/share/doc/awstats/examples/css" ScriptAlias /estadisticas/ /usr/lib/cgi-bin/

Con esto decimos que, en algún momento, querremos acceder al contenido del directorio /usr/lib/cgi-bin que es donde se encuentra AWStats. Esto se hace a traés de un enlace simbólico con la función ‘ScriptAlias’. Además hemos dicho que al acceder a la carpeta ‘/estadisticas’ de nuestra web, ejecute el contenido de ‘/usr/lib/cgi-bin’. Esta ruta se puede modificar en la última linea que hemos pegado. Por otra parte se han habilitado algunas opciones, como el archivo .htaccess (necesario para que funcione la protección con contraseña), la ejecución de scripts CGI y los enlaces simbólicos.

Ahora debemos generar las estadísticas por primera vez con la siguiente linea:

/usr/lib/cgi-bin/awstats.pl -config=dplinux.net -update

Para finalizar, habilitamos el módulo CGI y reiniciamos Apache:

a2enmod cgi

/etc/init.d/apache2 restart

Ahora podremos acceder a nuestra estadísticas a través de la siguiente dirección: http://tudominio.com/estadisticas/awstats.pl

Posibles problemas que puede surgir

Error: SiteDomain parameter not defined in your config/domain file. You must edit it for using this version of AWStats:

Revisa que /etc/awstats/awstats.tudominio.conf tiene todos los campos correctamente escritos y que no hay más configuraciones de las indicadas. Si las hay, déjalas comentadas

No se ven los iconos:

En /etc/apache2/sites-available/default prueba cambiando el campo Alias /icon/ /usr/share/awstats/icon/ por Alias /awstats-icon/ /usr/share/awstats/icon/

4.2. Sistema de gestión de base de datos MariaDB (MySQL)

Procedimiento

Como root:

apt-get update

apt-get install mariadb-server

mysql -u root

CREATE USER 'alejandro'@'localhost' IDENTIFIED BY 'contraseña'; GRANT ALL PRIVILEGES ON *.* TO 'alejandro'@'localhost'; FLUSH PRIVILEGES;

exit

service mysql restart

Seguir el proceso guiado de configuración.

Explicación

Si queremos tener disponibles webs con cierta complejidad y, sobre todo, si usamos un CMS (gestor de contenido), deberemos tener disponible una base de datos. Una de los sistemas de gestión de base de datos más extendidos es MySQL, un proyecto de código abierto que inició Sun Microsystems. Hace unos años Sun fue comprada por Oracle y el miedo de los desarrolladores a que el nuevo dueño diera giro cerrando la licencia, provocó que se creara una bifurcación con las mismas funciones que MySQL. Esa bifurcación se llama MariaDB y con el tiempo se ha ido convirtiendo en el estándar de facto. A pesar de que la mayoría de distribuciones ofrecen tanto MySQL como MariaDB, la tendencia es a ir dejando de dar soporte a MySQL.

Para instalar MariaDB debemos escribir la siguiente linea como root (2.3. Entrar como root y salir de root):

apt-get update

apt-get install mariadb-server

Aceptamos las dependencias y comienza la instalación. Al cabo de los minutos se inicia automáticamente la configuración de la base de datos donde tendremos que introducir la contraseña del usuario root de la base de datos (no tiene por qué coincidir con la contraseña root del sistema).

Unos segundos después finaliza la instalación y ya tenemos nuestro sistema de gestión de base de datos listo.

Hasta ahora, se podía acceder al usuario root de MySQL desde cualquier usuario del sistema, pero desde Debian 9 Stretch, no es posible acceder al usuario root de la base de datos desde otros usuarios diferentes al root del sistema. Eso quiere decir que cuando desde www-data (Apache) se intenta acceder a la base de datos como superusuario, va a salir un error (SQLSTATE[HY000] [1698]), por lo que hay que crear un nuevo usuario en la base de datos y darle privilegios de administrador:

mysql -u root

CREATE USER 'alejandro'@'localhost' IDENTIFIED BY 'contraseña'; GRANT ALL PRIVILEGES ON *.* TO 'alejandro'@'localhost'; FLUSH PRIVILEGES;

exit

service mysql restart

Existen dos formas de gestionarla: desde la linea de comandos o gráficamente a través del navegador con phpMyAdmin.

4.2.1. Gestión desde la linea de comandos

Procedimiento

mysql -u root -p

Crear base de datos (desde mysql):

create database dplinux;

Mostrar bases de datos disponibles (desde mysql):

show databases;

Importar base de datos (desde consola del sistema):

mysql -p -u root nombre_bd < archivo.sql

Exportar base de datos (desde consola del sistema):

mysqldump -u root -pclave_bd nombre_bd > archivo.sql

Explicación

Desde la consola se pueden realizar todo tipo de operaciones y resulta especialmente práctica si queremos automatizar tareas como hacer una copia de seguridad periódica de una base de datos.

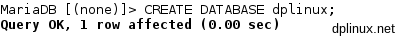

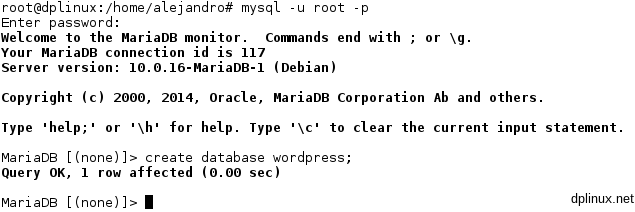

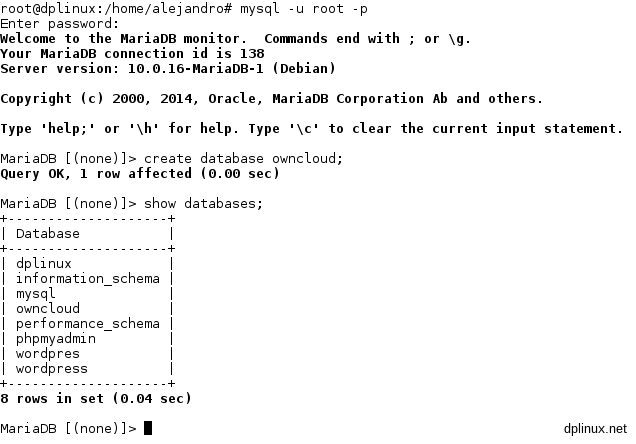

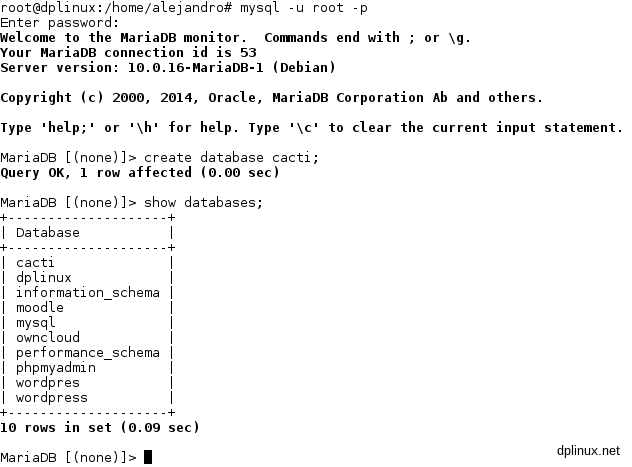

Si queremos crear una base de datos, debemos escribir esto en consola:

mysql -u root -p

De esa forma entramos en la linea de comandos del SGBD:

Ahí debemos escribir la siguiente orden:

create database dplinux;

Para mostrar las bases de datos disponibles, escribimos lo siguiente:

show databases;

Para importar una base de datos existente salimos de mysql con el comando exit y desde consola tan solo tenemos que escribir esto:

mysql -p -u root nombre_bd < archivo.sql

En ese momento, nos pide la contraseña y se realiza la importación. Es importante tener en cuenta que la base de datos debe existir por lo que hay que crearla previamente. Si no, no se realizará la importación.

Para exportar una base de datos, escribimos esto en consola:

mysqldump -u root -pclave_bd nombre_bd > archivo.sql

Nótese que al modificador -p va unido a la clave. De esta forma no será necesario introducir la clave cada vez que se exporta, por lo que es la forma adecuada si queremos automatizar el proceso, siempre que nos aseguremos de que nadie pueda leer la contraseña que introducimos.

4.2.2. Gestión con phpMyAdmin

Procedimiento

Como root:

apt-get update

apt-get install phpmyadmin

Acceder a través de http://nuestra_ip/phpmyadmin

Explicación

Para gestionar las bases de datos desde el navegador, lo primero es instalar phpMyAdmin como root (2.3. Entrar como root y salir de root):

apt-get update

apt-get install phpmyadmin

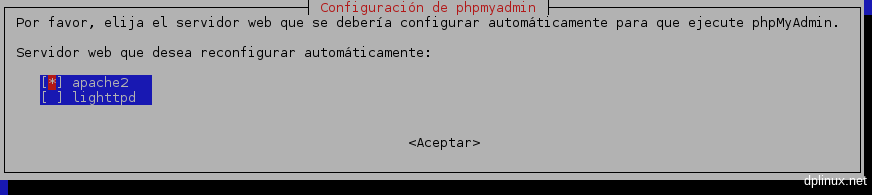

Aceptamos las dependencias y esperamos unos minutos. Durante el proceso de instalación pregunta cuál es nuestro servidor web:

Debemos indicar que es ‘apache’ con la barra espaciadora. Después pulsamos intro y continúa la instalación. Más adelante nos preguntará si queremos que se cree autimáticamente la base de datos necesaria para el funcionamiento de phpMyAdmin o queremos crearla manualmente. Debemos elegir ‘Sí’,

Luego nos pregunta por la contraseña de administrador del sistema de gestión de base de datos. Debemos introducir la contraseña que hemos elegido para root a la hora de instalar MariaDB.

Ahora hay que introducir una contraseña para phpMyAdmin. Es posible usar la misma contraseña que hemos usado para MariaDB aunque puede ser otra:

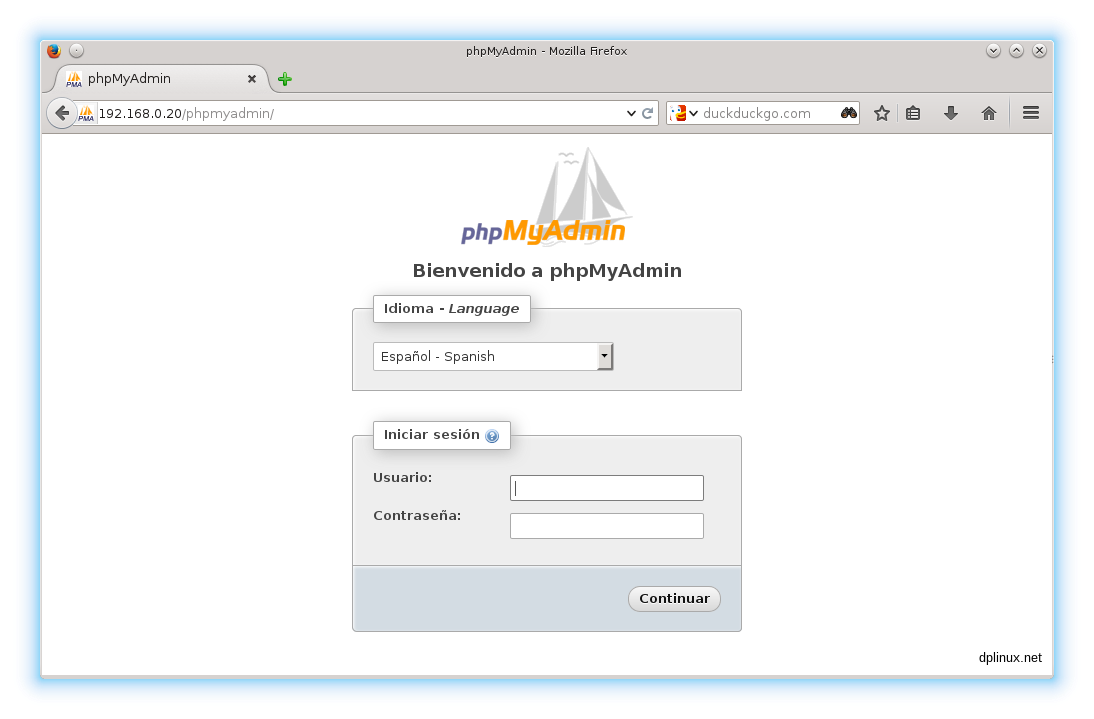

Unos segundos después finaliza el proceso de instalación. Podemos comprobar el correcto funcionamiento desde nuestro navegador a través de la dirección http://nuestra_ip/phpmyadmin

Como usuario introducimos root y ponemos nuestra contraseña de MariaDB.

Aquí ya podemos realizar las operaciones que queramos relacionadas con las bases de datos almacenadas en nuestro servidor.

4.3. PHP

Procedimiento

Como root:

apt-get update

apt-get install php7.0 libapache2-mod-php7.0 php7.0-mysql

Explicación

PHP es un lenguaje de programación interpretado que permite generar documentos html en función de ciertas variables. Si quieres poder ejecutar código PHP en tu servidor, debes instalar el intérprete y el módulo para Apache. PHP es un lenguaje de programación muy extendido que se usa en prácticamente todos los CMS.

Para instalar PHP debes ejecutar la siguiente linea como root (2.3. Entrar como root y salir de root):

apt-get update

apt-get install php7.0 libapache2-mod-php7.0 php7.0-mysql

En cuestión de segundos se instala y configura todo lo necesario.

4.3.1. Aumentar el límite de subida de archivos

Procedimiento

Como root:

nano /etc/php/7.0/apache2/php.ini

Modificar valores de los parámetros ‘upload_max_filesize‘ y ‘post_max_size‘.

Explicación

PHP es un lenguaje que se usa en multitud de ámbitos y uno de ellos es en la subida de archivos a nuestro servidor. Por defecto, el límite de tamaño de dichos archivos es de tan solo 2 Mb por lo que todas las aplicaciones web que hagan uso de PHP para transferir archivos, verán su capacidad de subir archivos limitada a esa cantidad.

Para aumentar dicho límite, debemos modificar el archivo php.ini que se encuentra en /etc/php5/apache2/. Para ello como root (2.3. Entrar como root y salir de root):

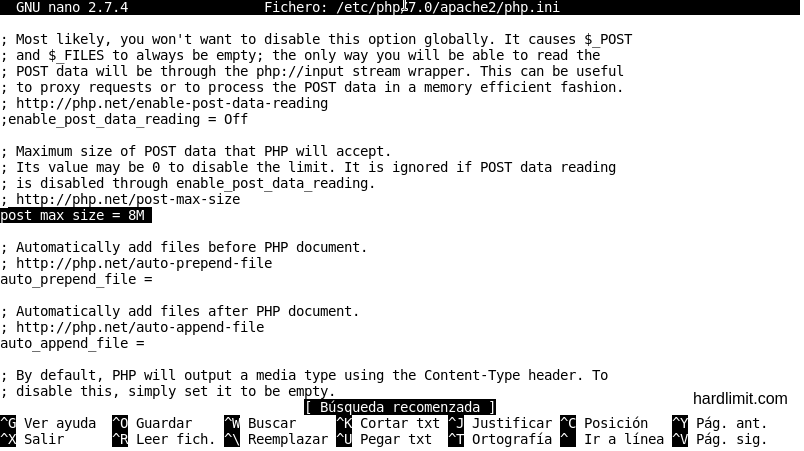

nano /etc/php/7.0/apache2/php.ini

Ahora tenemos que encontrar los parámetros ‘upload_max_filesize’ y ‘post_max_size’. Podemos usar el buscado de nano presinando ctrl+w (2.2. Operaciones con el editor de texto Nano):

Los valores que vienen por defecto se modifican a nuestro gusto. Si queremos que el límite esté en 2 Gb, ponemos 2048M en ambos parámetros.

Una vez realizado el cambio, reiniciamos Apache con:

/etc/init.d/apache2 restart

5. Instalación de CMS

Un CMS (Content management system o sistema de gestión de contenidos) es un paquete de software que permite crear páginas para una finalidad determinada sin demasiado esfuerzo. Con ellos podremos crear blogs, mantener foros, tener almacenamiento en la nube y mantener otros servicios web de cierta complejidad de una forma sencilla.

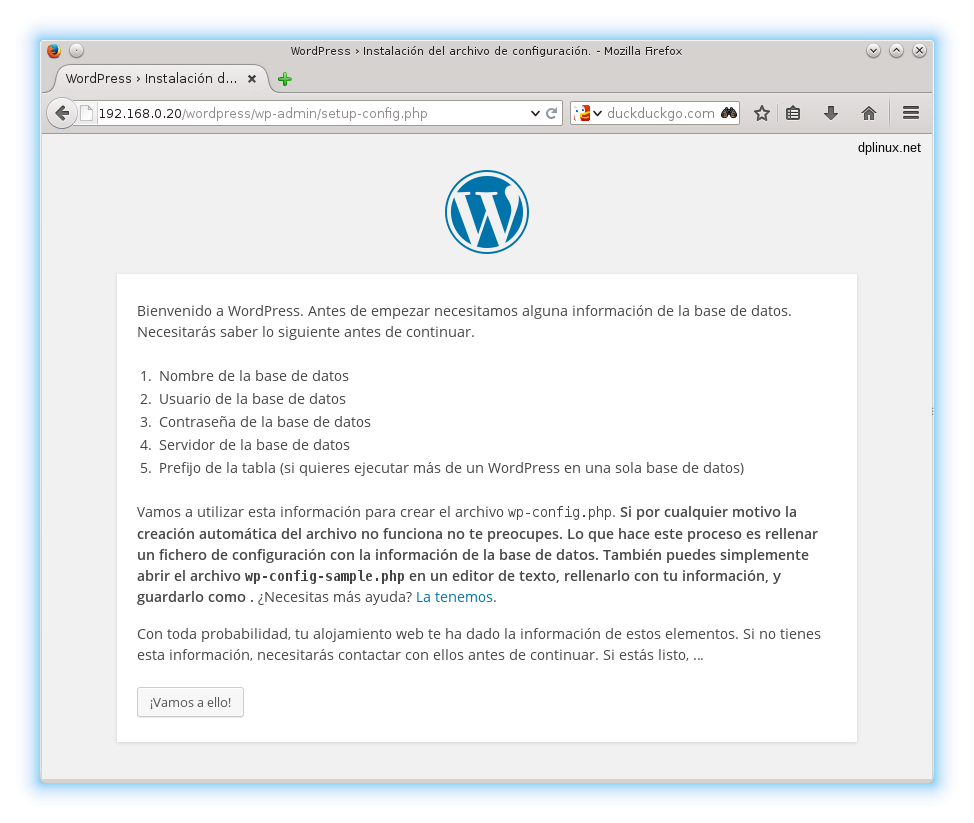

El procedimiento habitual consiste en descargar el CMS, crear una base de datos y seguir los pasos del asistente de instalación. Pero cada gestor de contenidos tiene sus peculiaridades y hay ciertos detalles que producen pequeñas diferencias en el proceso de instalación.

5.1. WordPress

Procedimiento

Instala Apache (4.1. Servidor web Apache), PHP (4.3. PHP) y MariaDB (4.2. Sistema de gestión de base de datos MariaDB (MySQL)).

Como root :

wget https://es.wordpress.org/wordpress-4.8.1-es_ES.tar.gz

tar xzvf wordpress-4.8.1-es_ES.tar.gz

mv /home/alejandro/wordpress /var/www/html/

chown -R www-data:www-data /var/www/html/wordpress/

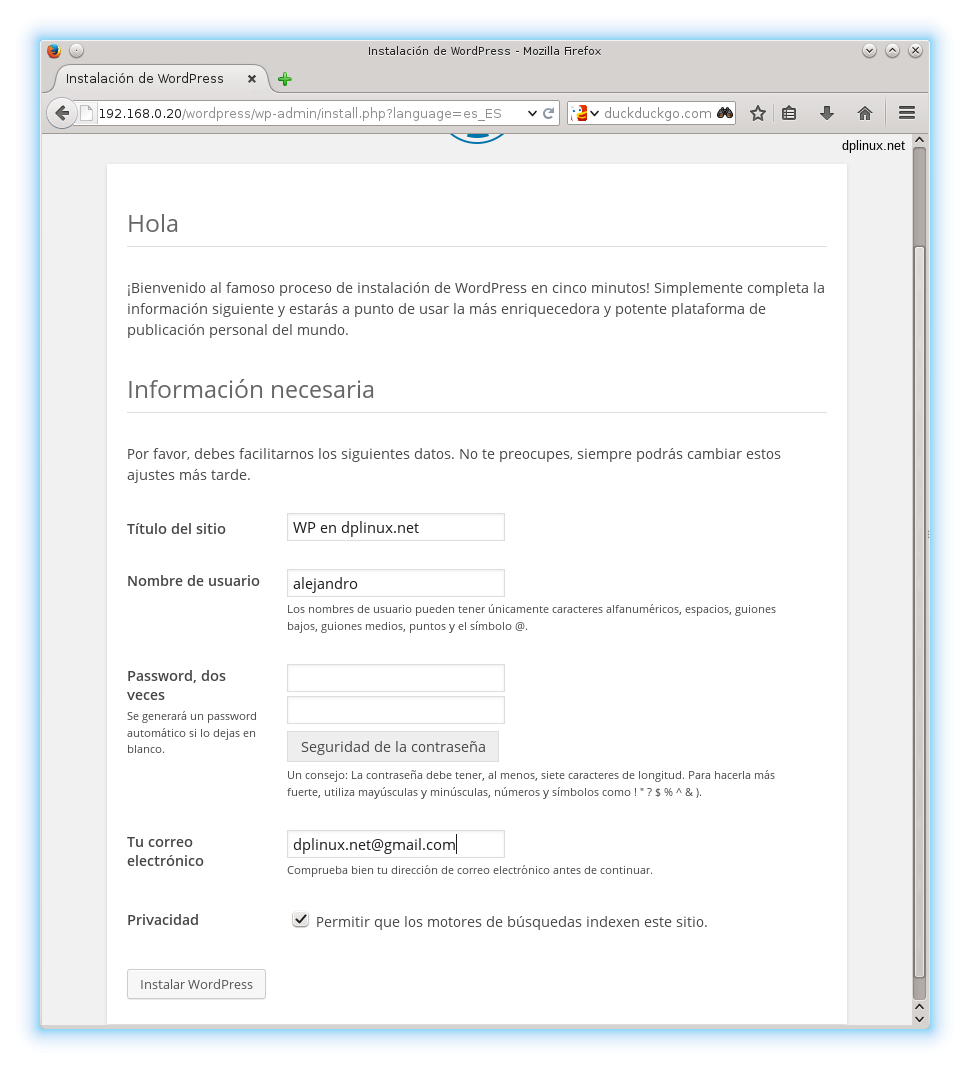

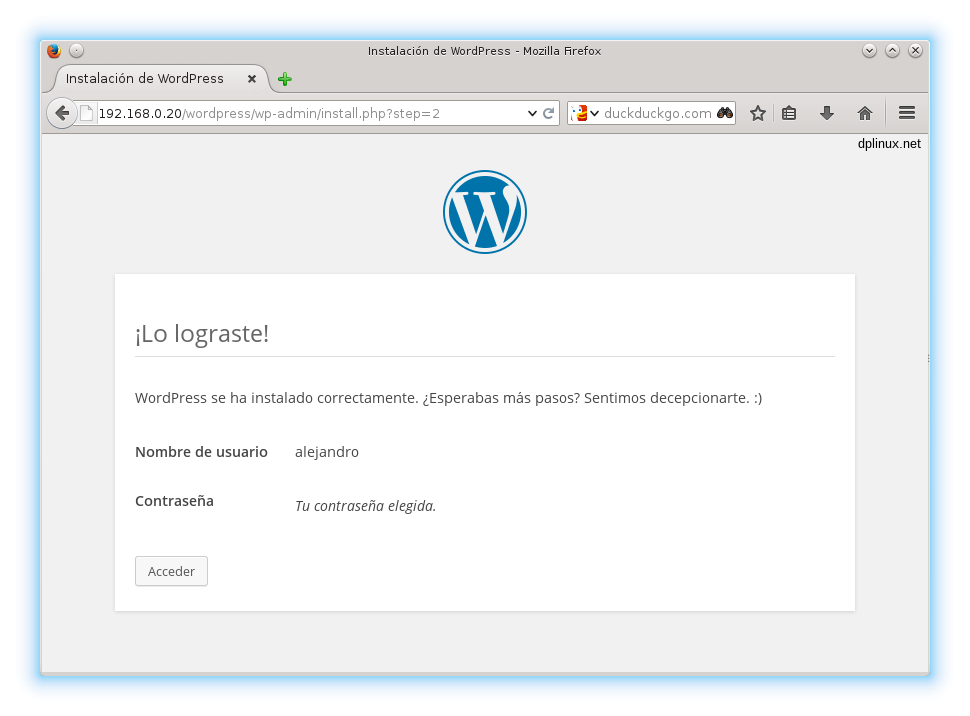

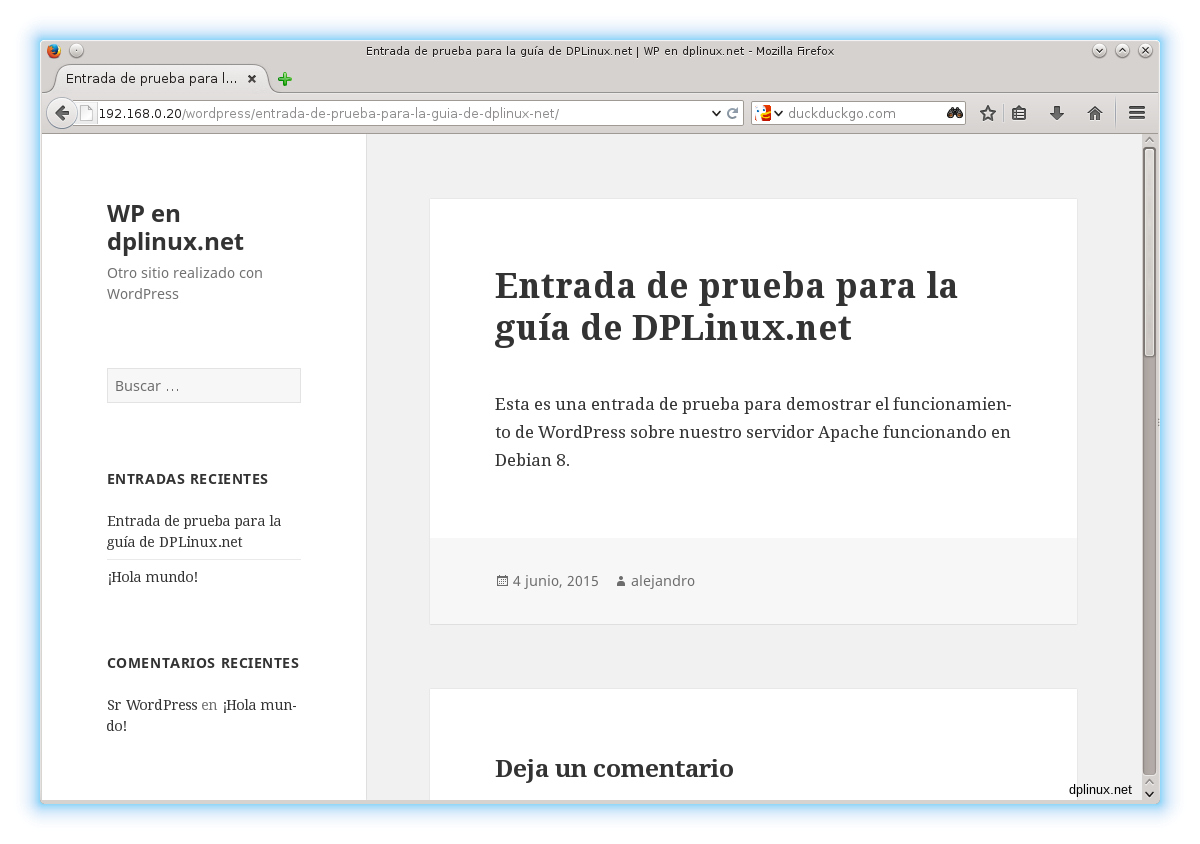

Sigue los pasos del asistente de instalación a través de http://nuestra_ip/wordpress

Habilitar archivo .htaccess (4.1.3. Habilitar el archivo .htaccess).

nano /var/www/html/wordpress/.htaccess

Pegar esto:

<IfModule mod_rewrite.c> RewriteEngine On RewriteBase /wordpress/ RewriteRule ^index\.php$ - [L] RewriteCond %{REQUEST_FILENAME} !-f RewriteCond %{REQUEST_FILENAME} !-d RewriteRule . wordpress/index.php [L] </IfModule>

Ir a Ajustes > Enlaces permanentes y elegir el formato de enlace.

Explicación

WordPress es el CMS para la creación de blogs más popular. Dispone de una gran comunidad detrás que crea y mantiene plugins que añaden interesantes funciones a este gestor de contenidos.

Existen dos formas de instalar WordPress: a través del gestor de paquetes APT o manualmente. La instalación a través del gestor de paquetes tiene como inconveniente que las posibilidades de elección de ciertos componentes (como el sistema de gestión de base de datos) se restringe a las dependencias del paquete.

En nuestro caso, realizaremos una instalación manual ya que no tendremos las mismas ataduras y tendremos un mejor control de la instalación.

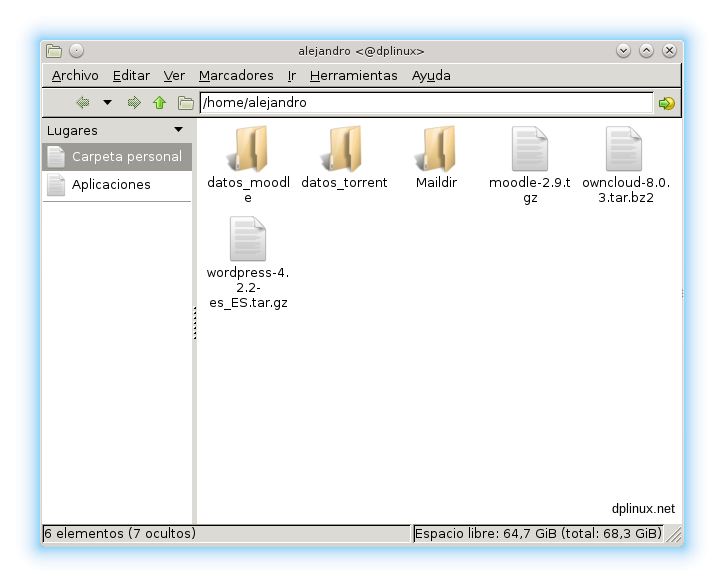

Primero descargamos el CMS. Para conocer el enlace de descarga de la última versión disponible en .tar.gz, nos vamos a su web: https://es.wordpress.org/

Para la descarga con wget, escribimos esto en consola:

wget https://es.wordpress.org/wordpress-4.8.1-es_ES.tar.gz

Una vez descargado, lo descomprimimos en la carpeta de páginas de Apache. Suponiendo que la carpeta raíz se encuentra en /var/www/html, podemos elegir una subcarpeta como /wordpress. Como root (2.3. Entrar como root y salir de root):

tar xzvf wordpress-4.8.1-es_ES.tar.gz

mv /home/alejandro/wordpress /var/www/html/

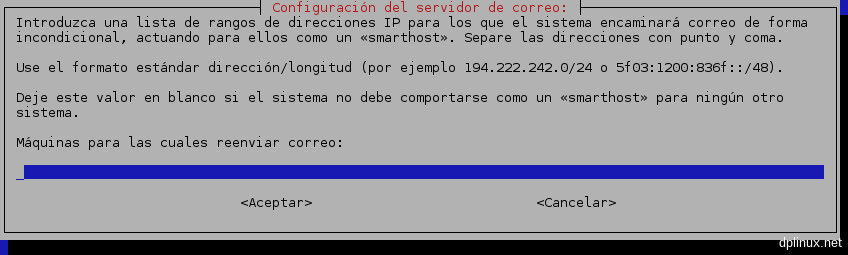

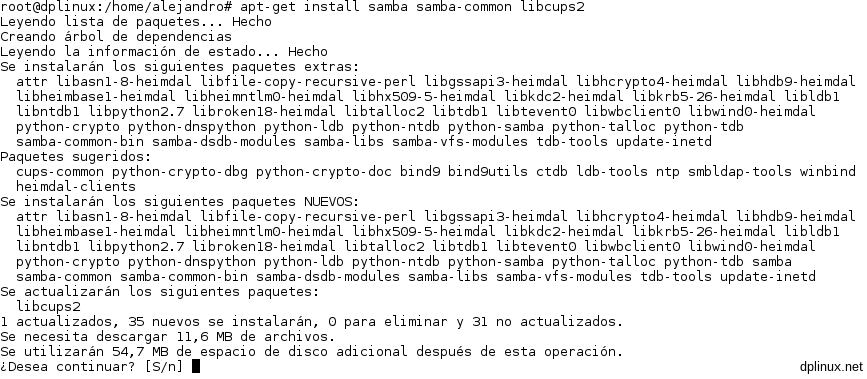

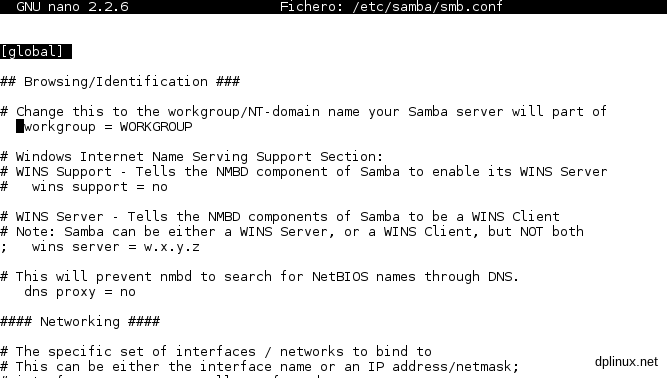

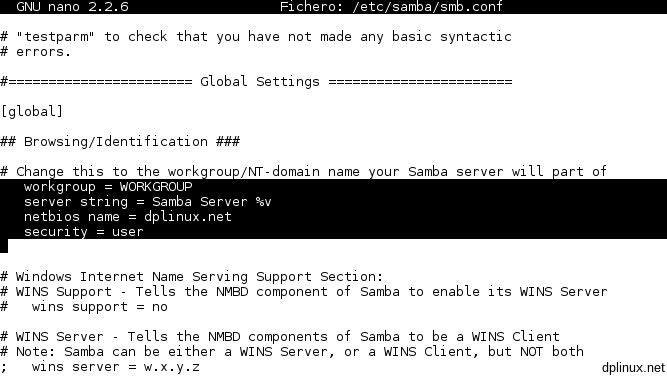

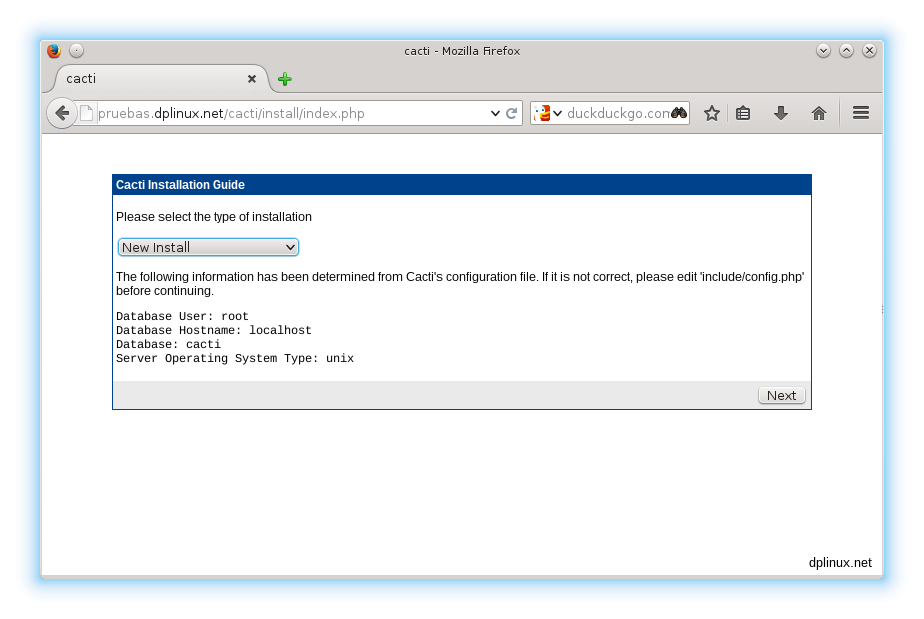

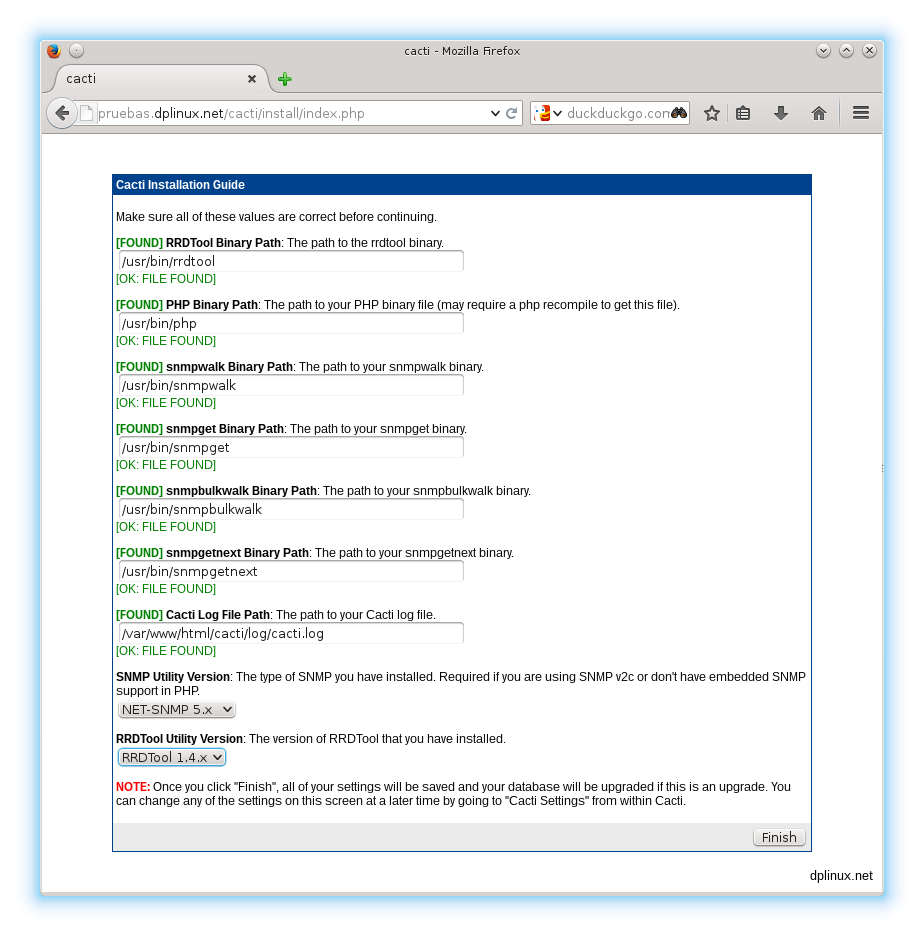

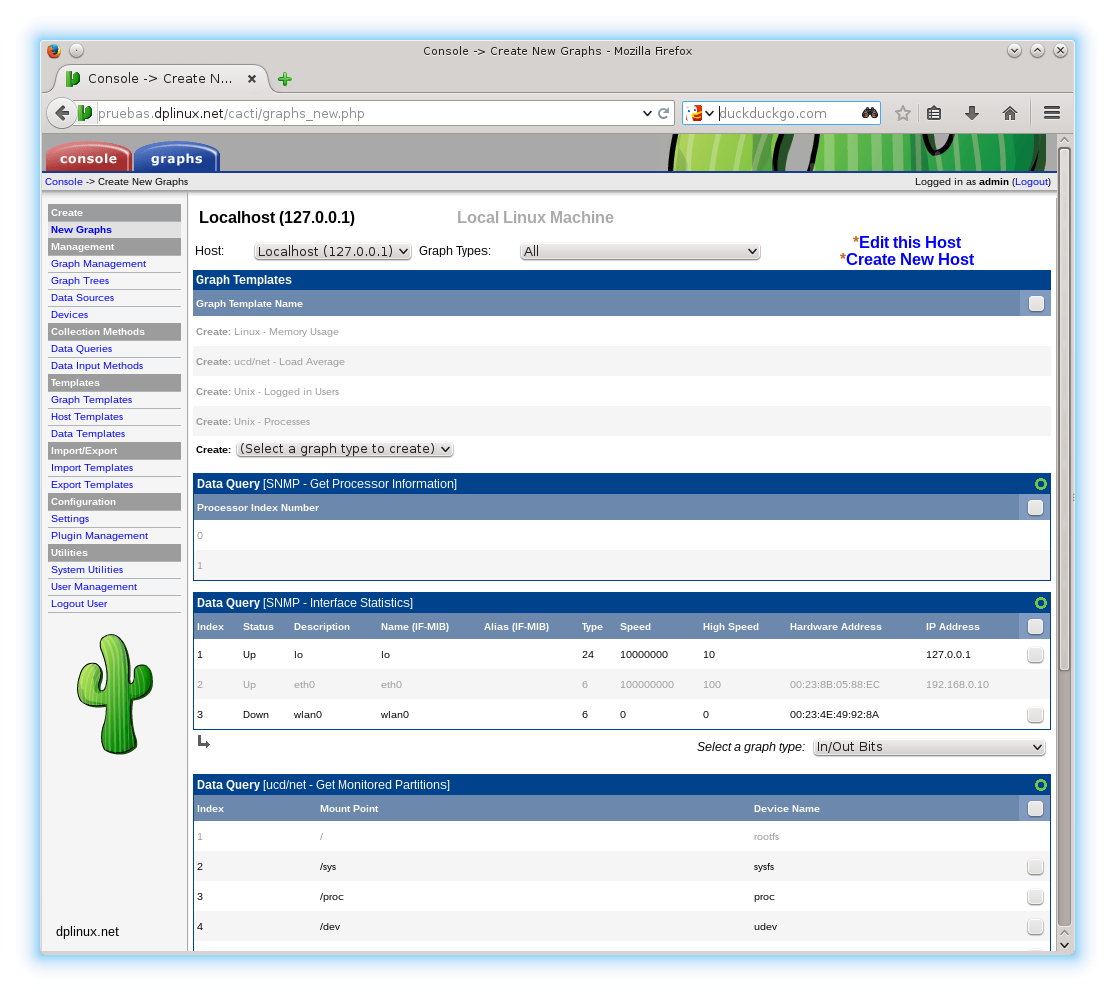

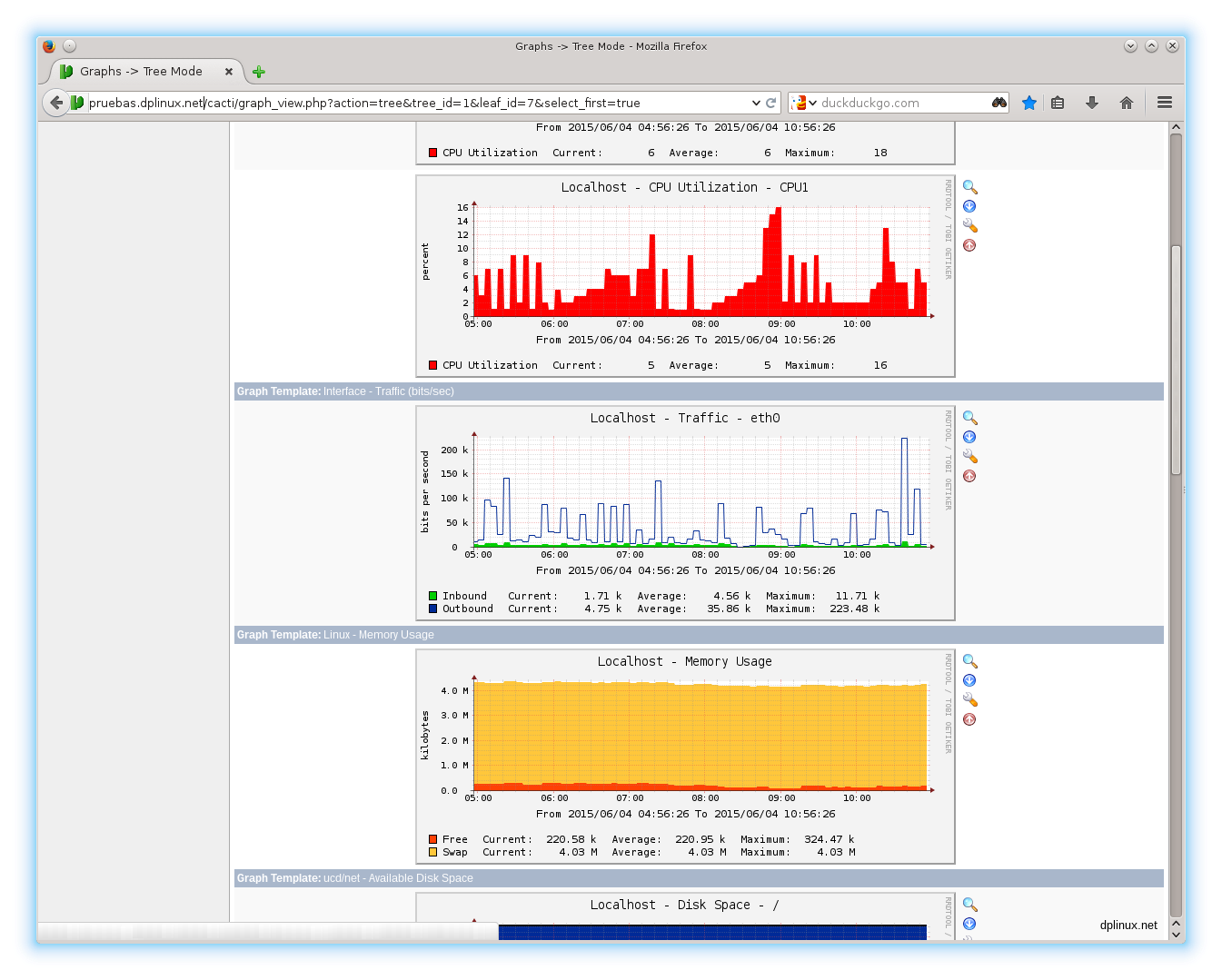

chown -R www-data:www-data /var/www/html/wordpress/